Configurazione Firew4ll¶

Configurazione guidata¶

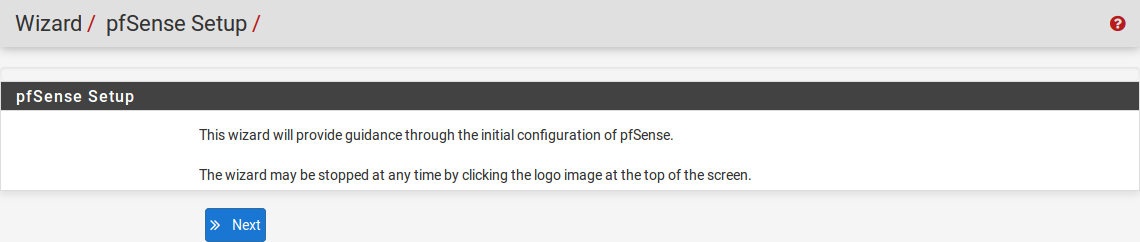

La prima volta che un utente a accede ad un Firew4LL, il firewall presenta automaticamente la configurazione guidata. La prima pagina della guida è presentata nella figura Schermata di avvio della configurazione guidata.

Fare clic su  Avanti per avviare il processo di

configurazione con la guida

Avanti per avviare il processo di

configurazione con la guida

Suggerimento

Usare la configurazione guidata è opzionale. Fare clic sul logo di Firew4LL in alto a sinistra della pagina per uscire dalla guida in ogni momento.

Fig. 1: Schermata di avvio della configurazione guidata

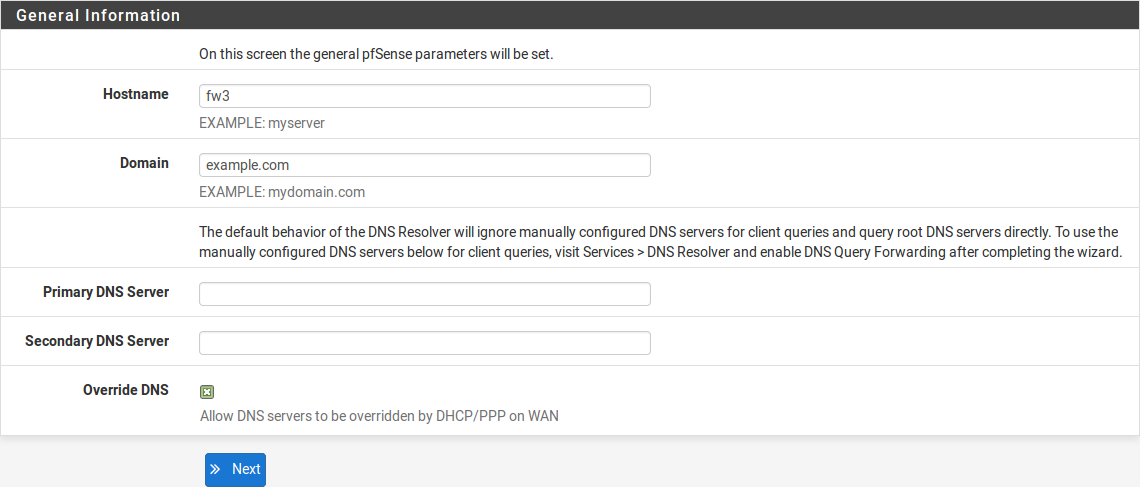

Schermata per le Informazioni generali¶

La prossima schermata (Figura Schermata delle informazioni generali) configura il nome di questo firewall, il dominio in cui risiede, il server ei del DNS per il firewall.

Nome dell’Host Il nome dell’host può essere qualcosa di simile, ma deve iniziare con una lettera e deve contenere solo lettere, numeri, o un trattino.

Dominio Inserire un dominio, per esempio esempio.com. Se questa rete non ha un dominio, usare <Qualcosa> .dominiolocale, dove <Qualcosa> è un altro identificatore: un nome di azienda, cognome, nickname, ecc Per esempio, azienda.dominiolocale Il nome dell’host e il nome del dominio sono combinati per formare un nome di dominio pienamente qualificato per questo firewall.

Server del DNS primario/secondario L’Indirizzo IP del server DNS primario e del server DNS secondario possono essere riempiti, se richiesto e se conosciuti

Questi server DNS possono essere lasciati vuoti se il risolutore del DNS rimane attivo usando le impostazioni predefinite. La configurazione di Firew4LL predefinita ha il risolutore del DNS attivo nella modalità risolutore (non nella modalità d’inoltro), quando si imposta questa modalità, il risolutore del DNS non ha bisogno dei server di DNS del d’inoltro perché comunicherà direttamente con i server DNS della root e con i server di DNS autorizzati. Per forzare il firewall di usare questi server DNS configurati, abilitare la modalità d’inoltro nel risolutore DNS o usare il forwader del DNS

Se questo firewall ha un tipo di WAN dinamico come DHCP, PPTP o PPPoE, queste potrebbero essere assegnate automaticamente dall’ISP e possono essere lasciate vuote.

DNS di Override Quando selezionato, un provider di servizi Internet della WAN dinamica può fornire i server di DNS del che ereditano quelle impostazioni manualmente. Per forzare l’utilizzo dei soli server DNS configurati manualmente, disabilitare questa opzione.

Vedi anche

Per maggiori informazioni sulla configurazione del risolutore del DNS, vedere Risolutore DNS

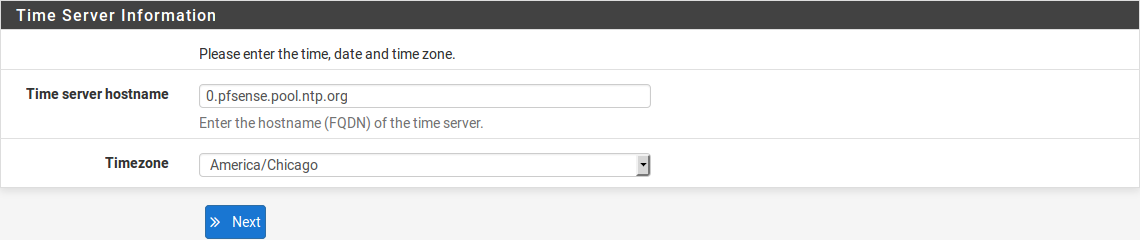

Configurazione del NTP e della zona oraria¶

La prossima schermata (Figura Schermata del NTP e della timezone) contiene impostazioni relative all’ora.

Hostname del server dell’ora Un nome dell’host del server con protocollo dell’ora della rete (NTP) o indirizzo IP. Fintanto un server con NTP specifico non sia richiesto, come uno sulla LAN, la cosa migliore è lasciare l’hostname del server dell’orario predefinito 0.|firew4ll|.pool.ntp.org. Questo valore prenderà un server qualsiasi da un pool di host noti.

Questa numerazione è specifica in modo che .pool.ntp.org operi e assicuri che ogni indirizzo sia preso da un pool di server con NTP unici così che lo stesso server non sia utilizzato due volte

Zona oraria Scegliere una zona nominata geograficamente che corrisponda meglio al luogo di questo firewall, o qualsiasi altra zona desiderata.

Fare clic su  Avanti per continuare

Avanti per continuare

Fig 3: Schermata del NTP e della zona oraria

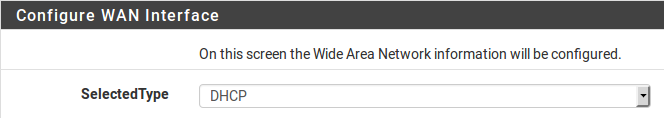

Configurazione dell’interfaccia WAN¶

La prossima pagina della guida configura l’interfaccia WAN del firewall. Questa è la rete esterna che affronta l’ISP o il router di upstream, così che la guida offra scelte di configurazione che supportino diversi tipi di connessione ISP comuni.

Tipologia WAN La tipologia selezionata (Figura Configurazione della WAN) deve corrispondere alla tipologia di WAN dall’ISP richiesta, o qualsiasi sia il precedente firewall o il router che sia stato configurato da utilizzare. Le scelte possibili sono statica, DHCP, PPPoE, e PPTP. La scelta predefinita è DHCP per il fatto che è una delle più comuni, e per la maggioranza dei casi queste impostazioni permettono al firewall di “lavorare” senza una configurazione aggiuntiva. Se la tipologia di WAN non è nota, o le impostazioni specifiche per la Wan non sono conosciute, questa informazione deve essere ottenuta dall’ISP. Se la tipologia di WAN richiesta non è disponibile nella guida, o per avere maggiori informazioni sulle diverse tipologie di WAN, vedere Configurazione e tipologie di interfaccia

Nota

Se l’interfaccia WAN è wireless, saranno presentate opzioni aggiuntive dalla guida che non sono illustrate da questa guida della installazione di base. Fare riferimento a Wireless , che ha una sezione sulla WAN wireless del maggiori informazioni. Se qualcuna si queste informazioni fosse poco chiara, saltare la configurazione della WAN per ora, e poi eseguire la configurazione del wireless in un secondo momento.

Fig. 4: Configurazione dell’interfaccia WAN

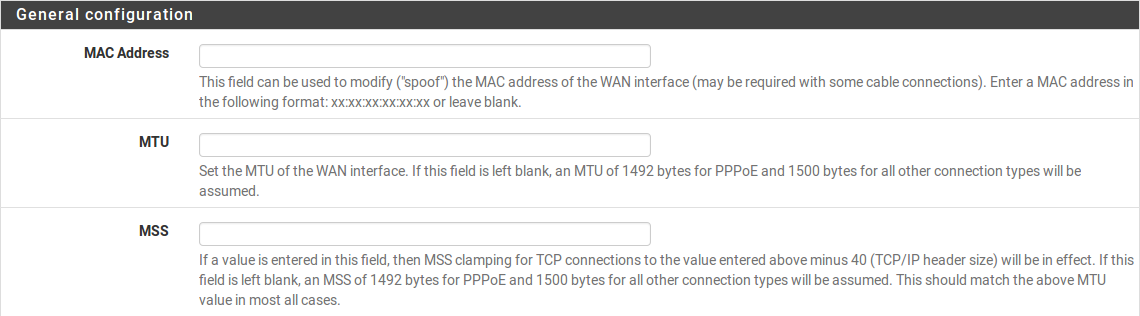

Indirizzo MAC Questo campo, mostrato in Figura Configurazione generale della WAN, cambia l’Indirizzo MAC usato sull’interfaccia di rete WAN. E” anche conosciuto come ‘sproofing’ dell’indirizzo MAC.

Nota

I problemi attenuati dallo sproofing dell’indirizzo MAC sono di solito temporanei e facilmente aggirabili. La migliore procedura è mantenere l’indirizzo MAC originale dell’hardware, ricorrendo allo spoofing solo quando assolutamente necessario.

Cambiare l’indirizzo MAC può risultare utile per rimpiazzare un pezzo esistente delle apparecchiature di rete. Alcuni ISP, in primo luogo quelli forniti di cavi, non funzionano perfettamente se il nuovo indirizzo MAC è rilevato. Alcuni provider internet richiedono un ciclo di potenza del modem, altri richiedono la registrazione del nuovo indirizzo sul telefono. In aggiunta, se questa connessione WAN è su un segmento di rete con altri sistemi che lo posizionano via ARP, cambiare il MAC da corrispondere e il vecchio pezzo potrebbe anche rendere la transizione più facile, piuttosto che dover pulire le memorie cache ARP o aggiornare le voci dell’ARP statica.

Unità di Trasmissione Massima (MTU) Il campo MTU, mostrato nella figura Configurazione generale della WAN, può essere lasciato vuoto di solito, ma può essere cambiato se necessario. Alcune situazioni possono richiedere un MTU più basso per assicurare che i pacchetti sia dimensionati in maniera appropriata per la connessione internet. Nella maggior parte dei casi, l’impostazione predefinita assumer valori per cui la tipologia di connessione WAN possa funzionare correttamente.

Dimensione del segmento massimo (MSS) L’MSS, mostrato nella figura Configurazione generale della WAN, è lasciato vuoto di solito, ma può essere cambiato se necessario. Questo campo abilita il clamping del MSS, che assicura che la dimensione dei pacchetti TCP rimanga adeguatamente piccola per connessioni internet particolari.

Fig. 5: Configurazione generale della WAN

Configurazione dell’IP statico Se è selezionata la scelta «Statica» per il tipo di WAN, l”indirizzo IP, la maschera di sottorete e il gateway upstream devono essere tutti compilati (Figura Impostazioni degli IP statici). Queste informazioni devono essere ottenute dall’ISP o da chi controlla la rete dal lato WAN di questo firewall. L”indirizzo IP e il gateway di upstream devono risiedere entrambi nella stessa sottorete.

Fig. 6: Impostazioni degli IP statici.

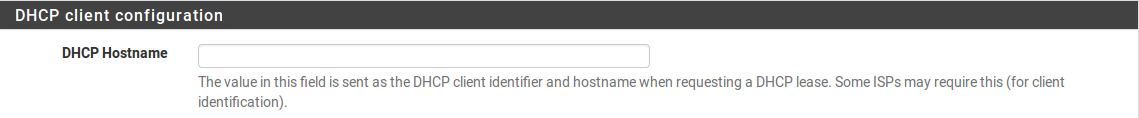

Nome dell’host DHCP Questo campo (Figura Impostazioni del nome dell’host DHCP) è richiesto solo da pochi ISP. Questo valore è inviato insieme alla richiesta da parte del DHCP di ottenere l’indirizzo IP della WAN. Se Il valore di questo campo è sconosciuto, lasciare vuoto fintanto che non sia indirizzato diversamente dall’ISP.

Fig. 7: Impostazioni del nome dell’host DHCP

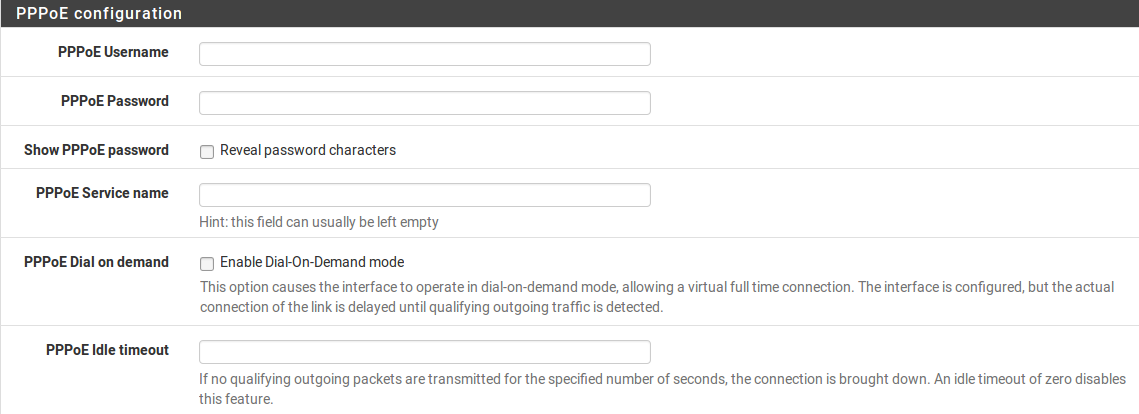

Configurazione PPPoE Quando si usa la tipologia PPPoE (Protocollo Point-to-Point per Ethernet) della WAN (Figura Configurazione PPPoE), i campi nome utente e password PPPoE Sono richiesti, al minimo. I Valori per questi campi sono determinati dall’ISP.

Nome utente del PPPoE Il nome d’accesso per l’autenticazione PPPoE. Il formato è controllato dall’ISP, ma di solito usa un indirizzo e-mail come mionome@esempio.com.

Password PPPoE La password per accedere all’account di posta specificato dal nome utente. La password è mascherata per impostazione predefinita. per vedere la password inserita, selezionare Rivelare i caratteri della password.

Nome del servizio PPPoE Il nome del servizio PPPoE può essere richiesto da un ISP, ma di solito è lasciato vuoto. Quando è in dubbio, lasciare vuoto o contattare l’ISP e domandare se è necessario.

Chiamata PPPoE su richiesta Fa in modo che pSsense lasci la connessione down/offline fino a quando i dati richiesti hanno bidogno di una connessione internet. Gli accessi PPPoE avvengono abbastanza velocemente, quindi nella maggior parte dei casi il ritardo, mentre la connessione è impostata, è trascurabile. Se i servizi pubblici sono ospitati all’interno di this firewall, non selezionare questa opione perché una connessione online deve essere mantenuta il più possibile in quel caso. Da notare, inoltre, che questa scelta non lascerà cadere una connessione già esistente.

Minimo tempo di attesa PPPoE Specifica quanto tempo Firew4LL concederà alla connessione PPPoE per rimanere up senza trasmettere dati prima di disconnetterla. Questo è utile solo quando accoppiato alla chiamata su richiesta, e di solito è lasciato vuoto (disabilitato)

Nota

questa opzione richiede anche la disattivazione del monitoraggio del gateway, altrimenti la connessione non sarà mai inattiva.

Fig. 8: Configurazione PPPoE

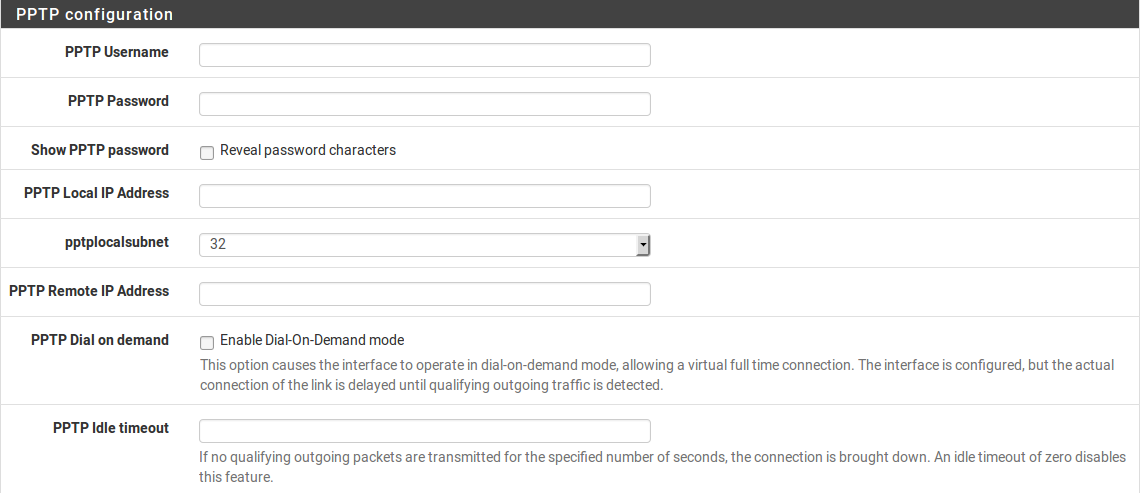

Configurazione PPPTP La tipologia PPTP (Protocollo di tunneling point-to-point) della WAN (Figura Configurazione della WAN PPTP) è per gli ISP che richiedono un accesso PPTP, non per connettersi a una VPN PPTP da remoto. Queste impostazioni, molto simili alle impostazioni PPPoE, saranno fornite dall’ISP. Sono richieste alcune opzioni aggiuntive:

Indirizzo IP locale L’Indirizzo locale (di solito privato) usato da questo firewall è stabilito dalla connessione PPTP.

Maschera di Sottorete CIDR La maschera di sottorete per l’indirizzo locale.

Indirizzo IP da remoto L’Indirizzo server PPTP, che è di solito all’interno della stessa sottorete come Indirizzo IP locale

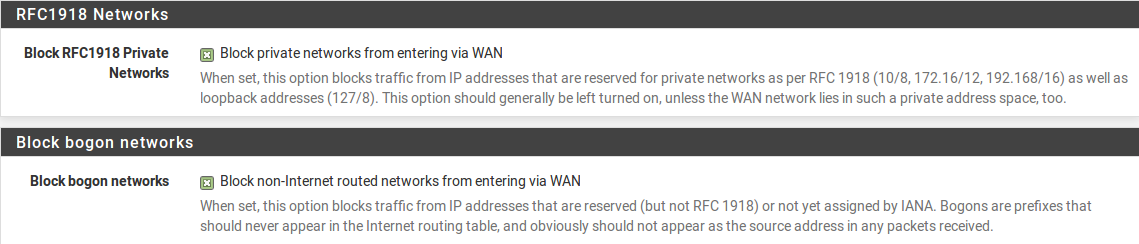

Queste ultime opzioni, viste nella Figura Opzioni di filtraggio dell’ingresso integrate, sono utili per prevenire che il traffico non valido entri della rete protetta attraverso questo firewall, è anche conosciuto come “Filtro d’ingresso”.

Reti RFC 1918 private bloccate Blocca le connessioni provenienti da reti registrate privato come 192.168.xx e 10.xxx che tentano di entrare nell’interfaccia WAN. Una lista completa di queste reti si trova nella sezione Indirizzi IP privati.

Reti bogon bloccate Quando Attiva, il firewall blocca il traffico in entrata se proviene da uno spazio riservato o da uno spazio IP non ancora assegnato che non dovrebbe essere utilizzato. la lista di reti bogon è aggiornata periodicamente in background, e non richiede alcuna manutenzione. Le reti bogon sono spiegate in maniera approfondita nella sezione Reti bogon bloccate.

Fare clic su  Avanti per continuare una volta che le

impostazioni della WAN sono state inserite

Avanti per continuare una volta che le

impostazioni della WAN sono state inserite

Fig. 9: Configurazione della WAN PPTP

Fig. 9: Configurazione della WAN PPTP

Fig. 10: Opzioni di filtraggio dell’ingresso integrate

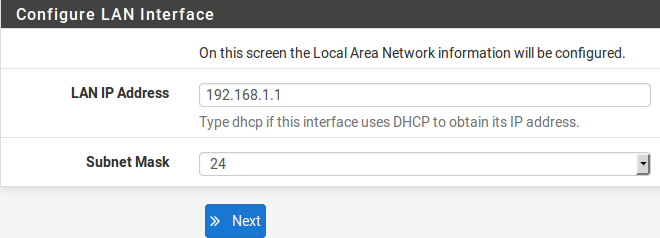

Configurazione dell” interfaccia LAN¶

Questa pagina della guida configura l”indirizzo IP della LAN e la maschera di sottorete (Figura Configurazione della LAN).

Se questo firewall non si connette a nessun’altra rete via VPN, la rete predefinita 192.168.1.0/24 può essere accettabile. Se questa rete deve essere connessa a un’altra rete, che includa la via VPN da locazioni a distanza, scegliere un intervallo di indirizzi IP privati molto più oscuro dell’impostazione predefinita comune 192.168.1.0/24. Lo spazio IP all’interno del blocco di indirizzi privati RFC 1918 172.16.0.0/12 è generalmente il meno frequentemente usato, quindi scegliere qualcuno tra 172.16.xx e 172.31.xx per evitare problemi con la connettività VPN.

Se la LAN è 192.168.1.x e un client da remoto è in un hotspot wireless che usa 192.168.1.x (molto comune), il client non potrà comunicare attraverso la VPN. In quel Caso, 192.168.1.x è la rete locale per il cliente nell’hotspot, non la rete remota sulla VPN.

Se l”indirizzo IP della LAN deve essere cambiato, inserirlo qui insieme alla nuova maschera di sottorete. Se queste impostazioni sono cambiate, anche l’indirizzo IP del computer usato per completare la guida deve essere cambiato, se è connesso attraverso la rete LAN. Rilasciare/rinnovare la locazione DHCP, o eseguire una “riparazione” o “diagnosi” sull’interfaccia di rete quando la configurazione guidata è finita.

Fig. 11: Configurazione della LAN.

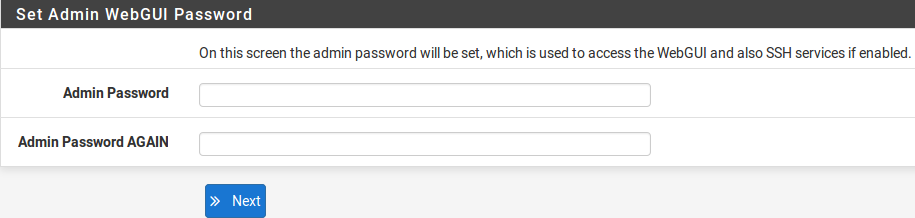

Impostare la password amministrativa¶

Il prossimo passo è cambiare le password amministrativa per la WebGUI come mostrato nella Figura Cambiare la password amministrativa. La maniera migliore è usare la password forte e sicura, ma nessuna restrizione è imposta automaticamente. Inserire la password nella casella della password amministrativa e nella casella della conferma per essere sicuri che sia stata inserita correttamente.

Fare clic su  Avanti per continuare

Avanti per continuare

Fig. 12: Cambiare la password Amministrativa.

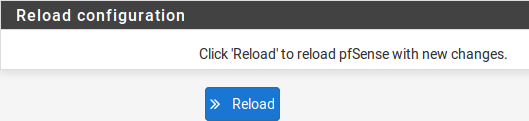

Completare la configurazione guidata¶

Questa procedura completa la configurazione guidata delle impostazioni. Fare clic su ricaricare (Figura Ricaricare la WebGUI di |firew4ll|) e la WebGUI applicherà le impostazioni dalla procedura guidata e ricaricherà i servizi modificati dalla procedura guidata.

Suggerimento

Se l’Indirizzo IP della LAN è stato cambiato dalla guida e la guida è stata iniziata dalla lan, regolare l’indirizzo IP del computer client di conseguenza dopo aver fatto click su ricaricare.

Quando viene richiesto di effettuare nuovamente l’accesso, inserire la password nuova. il nome utente rimane admin.

Fig. 13: Ricaricare la WebGUI di Firew4LL

A questo punto il firewall avrà connettività di base a internet tramite WAN e client sul lato LAN saranno in grado di raggiungere i siti internet attraverso questo firewall.

Se in qualsiasi momento questa configurazione iniziale deve essere ripetuta, rivisitare la procedura guidata di Sistema> Configurazione guidata dall’interno della WebGUI.

Configurazione dell’interfaccia¶

Gli aspetti fondamentali della configurazione dell’interfaccia possono essere eseguiti alla console e nella procedura guidata di configurazione per l’avvio, ma le modifiche apportate possono anche essere fatte dopo la configurazione iniziale visitando le pagine del menu Interfacce. Alcuni elementi di base sono trattati qui, i dettagli possono essere trovati in Tipi di interfaccia e configurazione.

Assegnare le Interfacce¶

A ulteriori interfacce aggiunte dopo la configurazione iniziale possono essere assegnati ruoli visitando Interfacce> (assegnare). Ci sono numerose schede in quella pagina utilizzate per l’assegnazione e la creazione di diversi tipi di interfacce. Le due schede più comunemente utilizzate sono assegnazioni di interfaccia e VLAN.

Vedi anche

La configurazione VLAN è inclusa nelle LAN virtuali (VLAN).

La scheda delle assegnazioni di interfaccia mostra un elenco di tutte le interfacce attualmente assegnate: WAN, LAN, e tutte le voci OPTX configurate sul firewall. Accanto Ad ogni interfaccia c’è un elenco a discesa di tutte le interfacce/porte di rete presenti nel sistema. Questo elenco comprende le interfacce hardware, le interfacce vlan e altri tipi di interfaccia virtuale. L’indirizzo MAC, il tag VLAN o altre informazioni di identificazione sono stampate lungo il lato del nome dell’interfaccia per facilitare l’identificazione.

Le altre schede, molto simili alla scheda VLAN, sono lì per creare interfacce aggiuntive che possono essere assegnate dopo. Tutti questi tipi di interfaccia sono trattati in Tipi e configurazioni di interfaccia.

Per modificare l’assegnazione di un’interfaccia esistente a un’altra porta di rete:

Andare alla pagina Interfacce> (assegnare)

Individuare l’interfaccia da modificare nella lista

Selezionare una la nuova porta di rete dall’elenco a discesa sulla riga per quella interfaccia

Cliccare su Salvare

Per aggiungere una nuova interfaccia dall’elenco delle porte di rete inutilizzate:

Andare alla pagina alle Interfacce> (assegnare)

Seleziona una la porta da usare dall’elenco a discesa etichettato porte di rete disponibili

Questa azione aggiungerà un’altra linea con una nuova interfaccia OPT numerata superiore a qualsiasi interfaccia OPT esistente, o se questa è la prima interfaccia aggiuntiva, OPT1.

Nozioni di base sulla configurazione dell’interfaccia¶

Le interfacce sono configurate scegliendo la loro voce dal menu interfacce. Per esempio, per configurare l’interfaccia WAN, scegliere Interfacce> WAN. Quasi tutte le opzioni trovate in Interfacce> WAN sono identiche a quelle menzionate nella parte WAN della procedura guidata di configurazione.

Ogni interfaccia è configurata nello stesso modo e qualsiasi interfaccia può essere configurata come qualsiasi tipo di interfaccia (Statica, DHCP, PPPoE, ecc). Inoltre, il blocco delle reti private e delle reti bogon può essere eseguito su qualsiasi interfaccia. Ogni interfaccia può essere rinominata, comprese WAN e LAN, con un nome personalizzato. Inoltre, ogni interfaccia può essere abilitata e disattivata a piacimento, a condizione che almeno un’interfaccia rimanga abilitata.

Vedi anche

Per informazioni dettagliate sulla configurazione dell’interfaccia, vedere Tipi e configurazione di interfaccia.

La configurazione IPv4 può essere modificata tra statico, DHCP, PPPoE, PPP, PPTP, L2TP, o niente per lasciare l’interfaccia senza un indirizzo IPv4. Quando si utilizza IPv4 statico, è possibile impostare un indirizzo IPv4, una subnet mask e il gateway IPv4. Se si sceglie una delle altre opzioni, i campi specifici del tipo appaiono per essere configurati.

La configurazione IPv6 può essere impostata su statico, DHCP6, SLAAC, Tunnel 6rd, Tunnel 6to4, Track interface, o niente per lasciare l’interfaccia senza un indirizzo l’IPv6. Quando si seleziona statico, è possibile mpostare l’indirizzo IPv6, la lunghezza del prefisso e il gateway IPv6.

Se questa è un’interfaccia wireless, la pagina conterrà molte opzioni aggiuntive per configurare l’interfaccia. Consultare Wireless per i dettagli.

Nota

Selezionando un Gateway dall’elenco a discesa, o aggiungendo un nuovo gateway e selezionandolo, Firew4LL tratterà quella interfaccia come un’interfaccia di tipo WAN per il NAT e le funzioni correlate. Questo non è auspicabile per interfacce interne come LAN o DMZ. I gateway possono ancora essere utilizzati su tali interfacce per percorsi statici e altri scopi senza selezionare un gateway qui sulla pagina delle interfacce.

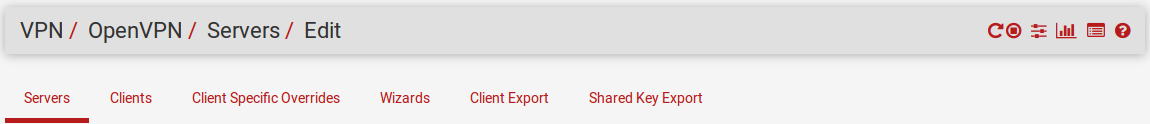

Gestione delle liste nella GUI¶

La WebGUI di Firew4LL ha un gruppo comune di icone che sono usate per la gestione di liste e collezioni di oggetti del firewall. Non tutte le icone sono usate in ogni pagina, ma i loro significati sono coerenti al contesto in cui sono viste. Esempi di tali lista includono regole del firewall, regole del NAT, IPsec, OpenVPN e certificati.

Aggiungere un nuovo elemento ad un elenco

Aggiungere elemento all’inizio di una lista

Aggiungere un elemento alla fine di un elenco

Modificare un elemento esistente

Copiare un elemento (Crea un nuovo elemento della base all’elemento selezionato)

Disabilitare un elemento attivo

Abilitare un elemento disabilitato

Usato per spostare voci dopo aver selezionato uno o più elementi. Fare clic per spostare gli elementi selezionati sopra questa riga. Fare clic su Shift per spostare gli elementi selezionati sotto questa riga.

Le sezioni possono avere le proprie icone specifiche per ogni zona. Consultare le sezioni appropriate di questo libro per le specifiche sulle icone trovate in altre parti del firewall. Per esempio, per trovare il significato delle icone usate solo nella gestione dei certificati, guardare in Gestione dei certificati

Suggerimento

Per determinare quale azione un’icona eseguirà, passare il mouse sopra l’icona con il puntatore e un suggerimento mostrerà una breve descrizione dello scopo dell’icona.

Opzioni Configurazione Generale¶

Sistema> Configurazione generale contiene opzioni che impostano elementi di configurazione di base per Firew4LL e la GUI. Alcune di queste opzioni si trovano anche nella Procedura guidata di configurazione.

Nome dell’host è Il nome abbreviato per questo firewall, come firewall1, hq-fw, o sito1. Il nome deve iniziare con una lettera e può contenere solo lettere, numeri o un trattino.

Dominio INSERIRE il nome di dominio per questo firewall, ad es. esempio.com. Se questa rete non ha un dominio, usare <qualcosa>.dominiolocale, dove <qualcosa> è un altro identificatore: un nome aziendale, cognome, nickname, ecc. Per esempio, azienda.dominiolocale

Il nome dell’host e il nome di dominio sono combinati per comporre il nome di dominio completamente qualificato (FQDN) di questo firewall. Per esempio, se il hostname è fw1 e il dominio è esempio.com, allora l’FQDN è fw1.esempio.com.

Impostazioni del server DNS¶

Le opzioni in questa sezione controllano come il firewall risolva i nomi host usando il DNS.

Indirizzo dei server DNS 1-4 Gli indirizzi IP dei server DNS possono essere compilati, se necessario e se sono noti.

Questi server DNS possono essere lasciati vuoti se il risolutore DNS rimarrà attivo utilizzando le impostazioni predefinite. La configurazione predefinita di Firew4LL ha il risolutore DNS attivo in modalità risolutore (non in modalità d’inoltro). Quando impostato in questo modo il risolutore DNS non ha bisogno di inoltrare i server DNS quindi comunicherà direttamente con i server della root del DNS e altri server autorevoli DNS. Per forzare il firewall ad usare questi server DNS configurati, abilitare la modalità di inoltro nel risolutore del DNS o utilizzare l’inoltro del DNS.

Per ulteriori informazioni sulla configurazione del risolutore del DNS vedere Risolutore del DNS

Se questo firewall ha un tipo di WAN dinamico come DHCP, PPTP o PPPoE questi possono essere assegnati automaticamente dall’ISP e possono essere lasciati vuoti.

Gateway dei server DNS 1-4 Oltre ai loro indirizzi IP, questa pagina fornisce un modo per impostare il Gateway utilizzato per raggiungere ogni server DNS. Questo è particolarmente utile in uno scenario di Multi-WAN dove, idealmente, il firewall avrà almeno un server DNS configurato per WAN. Maggiori informazioni sul DNS per Multi-WAN si possono trovare in Server DNS Server e route statiche.

Sostituzione del server DNS Quando selezionata, un provider di servizi internet della WAN dinamica può fornire un server DNS che sostituiranno quelli impostati manualmente. Per forzare l’uso dei soli server DNS configurati manualmente, deselezionare questa opzione.

Disabilitare l’inoltro DNS Per impostazione predefinita, Firew4LL consulta il risolutore del DNS o l’inoltro del DNS in esecuzione sul firewall per risolvere i nomi host da solo. Lo fa elencando host locali (127.0.0.1) come suoi server DNS primari. L’attivazione di questa pzione disabilita questo comportamento, costringendo il firewall ad usare i server DNS configurati sopra invece dei suoi.

Localizzazione¶

Le opzioni in questa sezione controllano la lingua e il visualizzazione dell’orario del firewall.

Zona dell’orario Scegliere una zona con nome geografico che corrisponda meglio alla posizione di questo firewall, o una zona comune come UTC. L’orologio del firewall, le voci di log e le altre aree del firewall basano il loro orario su questa zona. Cambiare la zona può richiedere un riavvio per attivarsi completamente in tutte le aree del firewall.

Server dell’orario Nome dell’host o indirizzo IP del server NTP (Protocollo dell’orario della rete). A meno che non sia richiesto uno specifico server NTP, come uno sulla LAN, la migliore pratica è lasciare il valore dei server dell’orario al valore predefinito 0.|firew4ll|.pool.ntp.org. Questo valore sceglierà un server casuale da un pool di host NTP noti e buoni.

Per utilizzare Più di server di orario, aggiungerli Nella STESSA casella, separando OGNI Server da uno spazio. Per esempio, per usare tre server NTP dal pool, inserire:

Questa numerazione è specifica per far in modo che .pool.ntp.org operi e assicuri che ogni indirizzo sia estratto da un pool di server NTP unici in modo che lo stesso server non venga usato due volte.

Lingua La GUI di Firew4LL è stata tradotta in altre lingue oltre all’inglese predefinito. Le lingue alternativa sono il Portoghese (Brasile) e il Turco.

Configuratore web¶

Le opzioni in questa sezione controllano vari aspetti del comportamento della GUI.

Tema Cambiare il tema controlla l’aspetto e la percezione della GUI. Diversi temi sono inclusi nel sistema di base, e modificano solo aspetti estetici e non funzionali della WebGUI

Navigazione Superiore Questa opzione controlla il comportamento della barra del menu dei nella parte superiore di ogni pagina. Ci sono due scelte possibili:

Scorrere la pagina Il comportamento predefinito. Quando la pagina è scorrevole, la navigazione rimane nella parte superiore della pagina, così quando si scorre verso il basso non è più visibile perché esce fuori dalla visuale della finestra. Questa è l’opzione migliore per la maggior parte delle situazioni.

Fisso Quando selezionato, la navigazione rimane fissa nella parte superiore della finestra, sempre visibile e disponibile per l’uso. Questo comportamento può essere conveniente, ma su schermi più piccoli come tablet e dispositivi mobili, menù lunghi possono essere tagliati, rendendo irraggiungibili le opzioni in basso.

Nome dell’host nel menu Quando impostato, il nome dell’host del firewall o il nome di dominio completamente qualificato saranno inclusi nella barra dei menù per riferimento. Questo può aiutare quando si mantengono più firewall, rendendo più facile distinguerli senza guardare il titolo del browser o la scheda di testo.

Colonne della dashboard La dashboard è limitata a 2 colonne per impostazione predefinita. Su schermi più ampi, è possibile aggiungere più colonne per utilizzare meglio lo spazio dello schermo orizzontale. Il numero massimo di colonne è 4.

Mostrare/Nascondere i pannelli associati Alcuni settori della GUI di Firew4LL contengono pannelli pieghevoli con impostazioni. questi pannelli occupano spazio in più sullo schermo, quindi sono nascosti per impostazione predefinita. Per gli amministratori del firewall che usano frequentemente i pannelli, questo può diventare un fattore di lentezza e inefficienza, quindi le opzioni di questo gruppo permettono che i pannelli siano mostrati come impostazione predefinita invece che nascosti.

Widget disponibili Controlla il pannello dei widget disponibili sulla dashboard.

Filtro di registro Controlla il pannello di filtraggio del log (

) utilizzato per la ricerca di voci di registro nella sezione Stato> Registro di sistema.

Registro di gestione Controlla le impostazioni del registro nel pannello Registro di gestione (

) disponibile per ogni registro nella sezione Stato>Registri di sistema.

Controllo delle impostazioni Controlla il pannello delle opzioni utilizzato per modificare i grafici di Stato> Monitoraggio.

Etichette della colonna cinistra Quando è selezionata, le etichette delle opzioni nella colonna sinistra vengono impostate per commutare le opzioni quando si fa clic. Questo può essere conveniente se l’amministratore del firewall è abituato a questo comportamento, ma può anche essere problematico sul cellulare o in casi in cui il comportamento è inaspettato.

Periodo di aggiornamento della dashboard Controlla l’intervallo in cui i dati della dashboard vengono aggiornati. Di Molti dei widget si aggiornano dinamicamente usando AJAX. Con molti widget caricati, un veloce intervallo di aggiornamento può causare un alto carico sul firewall, dipende dall’hardware in uso. Consentire più tempo tra gli aggiornamenti ridurrebbe il carico complessivo.

Opzioni Configurazione Avanzata¶

Sistema> Avanzate contiene numerose opzioni di natura avanzata. Alcune di queste opzioni richiedono la regolazione per il routing di base/distribuzioni NAT, queste opzioni possono aiutare a personalizzare la configurazione del firewall in modi vantaggiosi per ambienti più complessi.

Alcune di queste opzioni sono trattate più in dettaglio nelle altre sezioni del libro in cui la loro discussione è più coerente o rilevante, ma sono tutti menzionati qui con una breve descrizione.

Scheda accesso amministrazione¶

Le opzioni presenti nella scheda di accesso all’amministrazione regolano i vari metodi di gestione del firewall, anche tramite interfaccia web, SSH, console seriale e fisica.

Configuratore web (WebGUI)¶

Protocollo¶

Il protocollo WebGUI può essere impostato su HTTP o HTTPS. La migliore Pratica è Quella di utilizzare HTTPS in modo che il traffico da e per la WebGUI sia crittografato

Certificato SSL¶

Se si sceglie HTTPS, anche un certificato deve essere scelto dall’elenco a discesa del certificato SSL. Il certificato predefinito di posta è un certificato auto-firmato generatore automaticamente. Questa non è una situazione ideale, ma e meglio che non avere affatto crittografia.

Suggerimento

Per usare un certificato e una chiave SSL firmati esternamente, importarli utilizzando gestione dei certificati, quindi selezionare qui il certificato.

il principale inconveniente nell’utilizzare un certificato personalizzato auto-generato è la mancanza di garanzia dell’identità dell’host, dal momento che il certificato non è firmato da un’autorità di certificazione di fiducia del browser. Inoltre, perché per la maggior parte degli utenti di internet un certificato non valido dovrebbe essere considerato un rischio, i browser moderni reprimono la loro gestione. Firefox, per esempio, da una schermata di avvertimento e costringe l’utente a importare il certificato e consentire un’eccezione permanente. Internet Explorer mostrerà una schermata di avvertimento con un link per continuare, come Chrome. opera mostrerà una finestra di avviso.

Suggerimento

Per generare un nuovo certificato auto-firmato per la GUI, connettersi utilizzando la consola o ssh e da un prompt della shell, eseguire il following comando:: pfSsh.php playback generateguicert

Porta TCP¶

Spostare la WebGUI su una porta alternativa è da preferito da alcuni amministratori per sicurezza per motivi di oscurità, anche se tali pratiche non dovrebbero essere considerate non offrendo alcun beneficio per la sicurezza. Spostare la GUI in un’altra porta libererà le porte web standard per l’uso con inoltro di porta o altri servizi come un HAproxy. Per impostazione predefinita la WebGUI utilizza HTTPS sulla porta 443 con un reindirizzamento dalla porta 80 per la migliore compatibilità e facilitá di configurazione iniziale. Per modificare la porta, inserire un nuovo numero di porta nel campo Porta TCP.

Numero Massimo di Processi¶

Se amministratori multipli visualizzano la GUI allo stesso tempo e le pagine impiegano troppo tempo per caricare, o non riescono a caricare, aumentare il numero massimo di processi. Per impostazione predefinita, il valore e impostato su 2, quindi il firewall esegue due processi per operatore del server web.

Reindirizzamento alla WebGUI¶

Per impostazione predefinita, per facilità di accesso e compatibilità, il firewall esegue un reindirizzamento sulla porta 80 in modo che se un browser tentasse di accedere al firewall con HTTP, il firewall accetterebbe la richiesta e quindi reindirizzerebbe il browser allo HTTPS sulla porta 443. Questo reindirizzamento può essere disabilitato selezionando disabilitare la regola di reindirizzamento del configuratore web. Disabilitare il reindirizzamento permette anche ad un altro daemon di collegarsi alla porta 80.

Completamento automatico dell’accesso alla WebGUI¶

Per comodità, il modulo di accesso consente il completamento automatico in modo che i browser possano salvare le credenziali di accesso. In ambienti ad alta sicurezza, come quelli che devono aderire a specifici requisiti di conformità di sicurezza, this comportamento non è accettabile. Può essere disabilitato selezionando disabilitare il completamento automatico dell’accesso del configuratore web. Questo controlla solo il completamento automatico del modulo di accesso.

Avvertimento

Pochi browser rispettano questa opzione. Molti di loro offrono comunque la possibilità di salvare le password anche quando il modulo specifica che non dovrebbe essere consentito. Questo comportamento deve essere controllato o modificato utilizzando le opzioni del browser.

Messaggi di accesso alla WebGUI¶

Gli accessi di successo comportano la stampa di un messaggio sulla console, e su alcuni hardware questi messaggi di consolarlo fanno sentire un «beep» dal dispositivo. Per fermare questo messaggio di log (e il segnale acustico risultante), controllare disabilitare la registrazione degli accessi del configuratore web.

Anti-Blocco¶

L’accesso alla porta WebGUI e alla porta SSH sull’interfaccia LAN è consentito per impostazione predefinita indipendentemente dalle regole definite di filtro dall’utente, una causa della regola anti-blocco. Quando due o più interfacce sono presenti, e la regola anti-blocco è attiva sull’interfaccia LAN; se è configurata solo un’interfaccia, la regola anti-blocco sarà attiva su quell’interfaccia.

Selezionare disabilitare la regola anti-blocco del configuratore web rimuove la regola di blocco automatico. Con questa regola disabilitata, è possibile controllare quali indirizzi IP LAN possono accedere alla WebGUI utilizzando le regole del firewall.

Nota

Il ripristino dell’indirizzo IP LAN dalla console di sistema ripristina anche la regola anti-blocco. Se l’accesso amministrativo è bloccato dopo l’abilitazione, scegliere l’opzione del menù della console 2, quindi scegliere di impostare l’indirizzo IP LAN, e inserire nello stesso esatto indirizzo IP e le informazioni di accompagnamento.

Controllo rebind del DNS¶

Il firewall blocca le risposte di un indirizzo IP privato da server DNS configurati per impostazione predefinita, per evitare attacchi rebinding al DNS. Marcare questa casella per disabilitare la protezione rebinding del dns se interferisce con l’accesso al configuratore web o la risoluzione del nome.

Vedi anche

Maggiori dettagli sugli attacchi di rebinding del DNS possono essere trovati su Wikipedia.

Il caso più comune per disabilitare questo sarebbe quando il firewall di posta è impostato per utilizzare un server DNS interno che restituirà risposte private (RFC1918) per il nome dell’host. Quando si accede al firewall tramite indirizzo IP, questi controlli non vengono eseguiti perché l’attacco è rilevante solo quando si usa un hostname.

Suggerimento

Invece di disabilitare tutte le protezioni del rebinding del DNS, può essere selettivamente disabilitato per il dominio nel risolutore o l’inoltro del DNS. Vedere Risolutore del DNS e protezione del rebinding del DNS e Inoltro del DNS e protezione del rebinding del DNS.

Applicazione del HTTP_REFERER del browser¶

La GUI controlla l’URL di riferimento quando si accede per impedire un modulo su un altro sito dall’inviare una richiesta al firewall, cambiare un’opzione quando l’amministratore non intendeva che ciò accadesse. Anche questo rompe anche alcuni comportamenti convenienti e desiderabili, come avere una pagina che collega un vari dispositivi firewall. Per disattivare questo comportamento, selezionare disabilitare il controllo dell’applicazione HTTP_REFERER.

Hostname alternativi¶

Per mantenere il controllo sul rebind del DNS e attiva l’applicazione del HTTP_REFERER, ma controllare leggermente il loro comportamento, compilare nomi host alternativi nella casella. Per impostazione predefinita il sistema consentirà l’accesso al nome dell’host configurato sul firewall e a tutti gli indirizzi IP configurati sul firewall. L’aggiunta di un hostname nel campo permetterà di utilizzare questi nomi dellìhost per l’accesso alla GUI e per l’URL di riferimento.

Attacco MITM (Man-in-the-Middle)/Attenzione¶

Se un browser tenta di accedere alla GUI utilizzando un indirizzo IP non configurato sul firewall, come un inoltro della porta da un altro firewall, verrà stampato un messaggio che indica che l’accesso al firewall può essere compromesso a causa di un attacco man-in-the-middle (MITM).

Se un inoltro s Stato deliberatamente configurato sul firewall o su un firewall prima di questo, il messaggio può essere tranquillamente ignorato. Se l’accesso al firewall doveva essere diretto, allora fare molta attenzione prima di effettuare l’accesso per assicurarsi che le credenziali di accesso non vengano instradate attraverso un sistema non fidato. L’accesso non è disabilitato in questo caso, c’è solo un avvertimento, quindi non c’è alcuna opzione per disabilitare questo comportamento.

Testo nella scheda del browser¶

Per impostazione predefinita, la GUI del firewall stampa il nome dell’host del firewall prima del titolo della pagina/scheda, seguito dal nome della pagina. Per invertire questo comportamento e mostrare il nome della pagina prima e il nome dell’host dopo, controllare Visualizzare il nome della pagina prima nella scheda del browser.

Gli amministratori che accedono a molti firewall contemporaneamente in schede separate tendono a preferire il nome dell’host prima (impostazione predefinita). Gli amministratori che accedono a un firewall con molte pagine in schede separare tendono a preferire il nome della pagina prima.

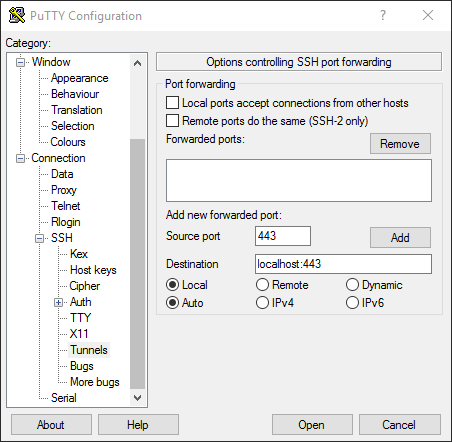

SSH¶

Il server SSH può essere abilitato per consentire l’accesso da remoto alla console e la gestione dei file. Un utente può connettersi con qualsiasi client standard ssh, come il client ssh della linea di comando OpenSSH, PuTTY, SecureCRT o iTerm. Per accedere all’account admin, si può usare il nome utente amministratore o l’account root, ed entrambi accettano la password di amministratore della WebGUI per il login.

Gli utenti del gestore utente che hanno il privilegio Utente - Sistema – accesso dell’account hanno anche il permesso per accedere su ssh. Questi utenti non hanno privilegi di accesso alla root, e non stampano il menù quando fanno il login perché molte delle opzioni richiedono privilegi di root.

Suggerimento

Per concedere agli utenti ulteriori privilegi di shell, usa il pacchetto sudo.

I trasferimenti di file da e verso il firewall Firew4LL sono possibili anche utilizzando un client di copia sicura (SCP), come la riga di comando di OpenSSH scp, FileZilla, WinSCP o Fugu. Per usare SCP, connettersi come utente della root, non come admin. Se un utente personalizzato ha il permesso Utente - Sistema - Copia i file o tutti gli accessi, allora possono anche utilizzare SCP.

Suggerimento

I client SSH devono essere aggiornati. Col tempo, gli standard di sicurezza evolvono e le impostazioni del server SSH utilizzate da Firew4LL cambiano. I client obsoleti potrebbero non essere in grado di connettersi utilizzando le chiavi di sicurezza forti e gli algoritmi richiesti da sshd su Firew4LL. Se un client non si connette, controllare per un aggiornamento dal fornitore.

Abilitare SSH¶

Per abilitare il servizio SSH, selezionare Abilitare la shell sicura. Dopo aver salvato con questa opzione abilitata, il firewall genererà le chiavi SSH se non sono già presenti e poi avviare il servizio SSH.

Metodo di autenticazione¶

SSH può essere configurato per consentire solo accessi basati su chiavi e non sulla password. Gli accessi basati sulle chiavi sono una pratica molto più sicura, anche se ci vuole più preparazione per configurare.

Per forzare l’autenticazione Basata Sulle chiavi, selezionare Disabilitare l’accesso con password per la shell sicura.

Le chiavi per l’utente per accesso basato sulle chiavi vengono aggiunte modificando gli utenti in Gestione Utente (Gestione Utente e Autenticazione). Quando si modifica un utente, incollare le chiavi pubbliche consentite nel campo di testo chiavi autorizzate per il loro account.

Porta SSH¶

Spostare il server SSH su una porta alternativa fornisce un miglioramento trascurabile della sicurezza, e libera la porta per altri usi. Per cambiare la porta, digitare la porta nuova nella casella Porta SSH.

Suggerimento

Gli scanner SSH con brute-force si concentrano sul colpire la porta TCP 22 ma se il daemon è aperto a Internet su un’altra porta, verrà trovato e colpito dagli scanner.

Le migliori pratiche per SSH¶

Se questo firewall è installato in un ambiente che richiede di lasciare l’accesso SSH senza restrizioni da regole firewall, il che è pericoloso, è fortemente raccomandato di spostare il servizio SSH su una porta alternativa casuale e forzare l’autenticazione con la chiave. Spostandosi su una porta alternativa si eviterà il fastidio di un registro da molti, ma non tutti, tentativi di login SSH con forza bruta e scansioni casuali. Questo può essere ancora trovato con una scansione della porta, quindi il passaggio all’autenticazione basata su chiave deve sempre essere fatto su ogni server SSH accessibile al pubblico per eliminare la possibilità di attacchi di forza bruta.

Più accessi non riusciti dallo stesso indirizzo IP comporteranno il blocco dell’indirizzo IP che cerca di autenticarsi.

Comunicazione seriale¶

Se Firew4LL è in esecuzione su hardware senza un monitor o se verrà eseguito «headless» (senza tastiera e video collegati), la console seriale può essere abilitata per mantenere il controllo fisico, purché l’hardware abbia una porta seriale (non USB).

Se viene rilevato l’hardware che non ha una porta VGA, la console seriale è forzata e non può essere disabilitata, e le opzioni seriali sono tutte nascoste tranne la velocità.

Terminale seriale¶

Quando il terminale seriale è impostato, la console è abilitata sulla prima porta seriale. Questa console riceverà i messaggi di avvio del kernel e un menu dopo che il firewall avrà terminato l’avvio. Questo non disabiliterà la tastiera onboard e la console video.

Per connettersi alla console seriale, utilizzare un cavo null modem collegato at a porta seriale o ad un adattatore su un altro PC o dispositivo seriale.

Vedi anche

Per ulteriori informazioni sul collegamento a una console seriale, vedere Collegamento a una console seriale e Avviare un client seriale. Quando si apportano modifiche alla console seriale, il firewall deve essere riavviato prima che abbia effetto.

Velocità della console seriale¶

La velocità della console seriale per impostazione predefinita è di 115200bps e quasi tutto l’hardware funziona bene con quella velocità. In casi rari, può essere richiesta una velocità più lenta, che può essere impostata qui selezionando la velocità desiderata dall’elenco a discesa della Velocità seriale.

Durante l’aggiornamento da una versione precedente, questo può rimanere ad un valore più vecchio come 9600 o 38400 per abbinare il BIOS su un hardware più vecchio. Aumentare la Velocità di 115200 è quasi sempre sicuro e più utile rispetto a velocità più lente.

Console primaria¶

Sull’hardware con la console seriale abilitata e una porta VGA disponibile, il selettore della console primaria sceglie quale è la console preferita, quindi riceverà i messaggi del log di avvio da Firew4LL. Altri messaggi del kernel del sistema operativo appariranno su tutte le connessioni della console, ed entrambe le console avranno un menù utilizzabile.

Nei casi in cui l’avvio non possa essere completato, la console preferita deve essere utilizzata per risolvere il problema, come riassegnare le interfacce.

Scheda Firewall/NAT¶

Opzioni avanzate del firewall¶

Compatibilità con IP non frammentati¶

Questa opzione è una soluzione per i sistemi operativi che generano pacchetti frammentati con il set di bit da non frammentare (DF). Linux NFS (Sistema di File della rete) è noto per questo, cosi come alcuni sistemi VoIP.

Quando questa opzione è abilitata, il firewall non lascerà cadere questi pacchetti, ma eliminerà il bit da non frammentare. Il firewall randomizzerà anche il campo di identificazione IP dei pacchetti in uscita per compensare i sistemi operativi che impostano il bit DF ma impostano un campo di intestazione di identificazione IP zero.

Generazione ID casuale dell’IP¶

Se il Filtro per inserire un ID più forte nell’intestazione IP dei pacchetti che passano è selezionato, il firewall sostituisce il campo di identificazione IP dei pacchetti con valori casuali per compensare i sistemi operativi che utilizzano valori prevedibili. Questa opzione si applica ai soli pacchetti che non sono frammentati dopo il riassemblaggio opzionale del pacchetto.

Opzioni di ottimizzazione del firewall¶

La modalità di ottimizzazione controlla come il firewall termini le voci della tabella di stato:

Normale L’algoritmo di ottimizzazione di serie, che è ottimale per la maggior parte degli ambienti

Alta latenza Usato per collegamenti ad alta latenza, come i collegamenti satellitari. Termina le connessioni inattive più tardi delle opzioni predefinite.

Aggressivo Termina connessioni inattive più velocemente. Si ottiene un uso più efficiente della CPU e della memoria, ma può far cadere connessioni legittime prima del previsto. Questa opzione può anche migliorare le prestazioni in distribuzioni ad alto traffico con un sacco di connessioni, come VoIP.

Conservativo Cerca di evitare di interrompere tutte le connessioni legittime a scapito di un maggiore utilizzo della memoria e della CPU. Può aiutare in ambienti che richiedono una lunga vita, ma per lo più è inattivo con connessioni UDP, come VoIP.

Disabilitare il firewall¶

Quando il filtro Disabilitare tutti i pacchetti è impostato, il firewall Firew4LL viene trasformato in una piattaforma che funziona solo come routing. Ciò avviene disabilitando completamente pf, e di conseguenza, NAT è disabilitato in quanto è anche gestito da pf.

Suggerimento

Per disabilitare solo il NAT, non utilizzare questa opzione. Consultare Disabilitare il NAT in uscita per ulteriori informazioni sul controllo del comportamento NAT in uscita.

Disabilitare la normalizzazione nel firewall¶

Quando impostata, l’opzione di pulizia in pf è disabilitata. L’azione di pulizia in pf può interferire con NFS, e in rari casi, anche con il traffico VoIP. Per impostazione predefinita, Firew4LL usa l’opzione riassemblaggio dei frammenti che riassembla i pacchetti frammentati prima di mandarli a destinazione, quando è possibile. Si possono trovare maggiori Informazioni sulla funzione di pulizia di pf nella sezione Documentazione della pulizia di pf in OpenBSD.

Nota

Disabilitare la pulizia disabilita anche altre caratteristiche che si basano sulla pulizia per funzionare, come il clearing dei bit del DF e la randomizzazione ID. Disabilitare la pulizia non disabilita il clamping MSS se è attivo per VPN, o quando un valore MSS è configurato su un’interfaccia.

Timeout adattivo del Firewall¶

I timeout adattivi controllano la gestione dello stato in pf quando la tabella di stato è quasi completa. Utilizzando questi timeout, un amministratore del firewall può controllare come gli stati sono scaduti o eliminati quando c’è poco o nessuno spazio rimanente per l’archivio dei nuovi stati di connessione.

I timeout adattivi sono abilitati per impostazione predefinita e i valori di impostazione predefinita vengono calcolati automaticamente sulla base del valore configurato di Stati massimi del firewall.

Inizio adattivo La scala adattiva viene avviata una volta che la tabella di stato raggiunge questo livello, espresso come un certo numero di stati. Il valore predefinito dell’inizio adattivo è pari al 60% degli stati massimi del firewall.

Fine adattiva Quando le dimensioni della tabella di stato raggiungono questo valore, espresso come un numero di voci della tabella di stato, tutti i valori di timeout sono considerati pari a zero, il che fa sì che pf elimini immediatamente tutte le voci di stato. uesta Questa impostazione definisce il fattore di scala, dovrebbe essere maggiore del numero totale di stati consentiti. Il valore predefinito della fine adattiva è pari al 120% degli stati massimi del firewall.

Quando il numero di stati di connessione supera la soglia impostata dall’inizio adattivo, i valori di timeout vengono scalati linearmente con il fattore nella base di al numero di stati utilizzati tra i conteggi di stato inizio e fine. Il fattore di aggiustamento del timeout è calcolato come segue: (Numero di stati fino al raggiungimento del valore finale adattivo)/(Differenza tra i talori di fine adattivo e di inizio adattivo).

Nota

Per esempio, si consideri un firewall con inizio adattivo impostato su 600000, fine adattiva impostata su 1200000 e stati massimi del firewall impostati su 1000000. In questa situazione, quando la dimensione della tabella di stato raggiunge 900.000 voci il timeout di stato sarà scalato al 50% del suo valore normale. (1.200.000 - 900.000)/(1.200.000 - 600.000) = 300.000/600.000 = 0.50, 50%. Continuando l’esempio, quando la tabella di stato è piena a 1.000.000 di stati i valori di timeout saranno ridotti a un terzo dei loro valori originali.

Stati massimi del firewall¶

Questo valore è il numero massimo di connessioni che il firewall può contenere nella sua tabella di stato. La dimensione predefinita è calcolata in base al 10% della RAM totale. Questo vuesto vQuestoalore predefinito è sufficiente per la maggior parte delle installazioni, ma può essere regolato più o meno a seconda del carico e della memoria disponibile.

Ogni stato consuma circa 1 KB di RAM, o circa 1 MB di RAM per ogni 1000 stati. Il firewall deve avere RAM libera adeguata per contenere l’intera tabella di stato prima di aumentare questo valore. Gli stati del firewall sono discussi ulteriormente nella Filtrazione stateful.

Suggerimento

Su un firewall con 8GB di RAM la tabella di stato avrebbe una dimensione predefinita di circa 800.000 stati. Un valore personalizzato di stati massimi del firewall di 4.000.000 consumerebbe circa 4 GB di RAM, la metà del totale disponibile di 8GB.

Voci di tabella massime del firewall¶

Questo valore definisce il numero massimo di voci che possono esistere all’interno delle tabelle degli indirizzi utilizzate dal firewall per le raccolte di indirizzi come alias, ssh/voci del blocco della GUI, gli host bloccati da avvisi di snort, e così via. Per impostazione predefinita si tratta di 200.000 voci. Se il firewall ha funzionalità abilitate che possono caricare grandi blocchi di spazio per gli indirizzi alias come alias nella tabella URL o il pacchetto pfBlocker, allora aumentare questo valore per includere comodamente almeno il doppio della quantita totale di voci contenute in tutti gli alias combinati.

Entrate Massime di Frammenti del Firewall¶

Quando la normalizzazione è abilitata il firewall mantiene una tabella di frammenti di pacchetti in attesa di essere riassemblati. Per impostazione predefinita questa tabella può contenere 5000 frammenti. In rari casi una rete può avere un tasso insolitamente alto di pacchetti frammentati che possono richiedere più spazio in questa tabella.

quando questo limite è raggiunto, il messaggio di log seguente apparirà

nel registro di sistema:

kernel: [zone: pf frag entries] PF frag entries limit reached

Filtro rotta statica¶

L’opzione delle Regole di bypass del firewall per il traffico sulla stessa interfaccia si applica se il firewall ha una o più route statiche definite. Se questa opzione è abilitata, il traffico che entra e esce attraverso la stessa interfaccia non sarà controllato dal firewall. Ciò può essere richiesto in situazioni in cui più sottoreti sono collegate alla stessa interfaccia, per evitare di bloccare il traffico che passa attraverso il firewall in una sola direzione solo a causa di un routing asimmetrico. Vedere Tutte le regole di esclusione del firewall per il traffico sulla stessa interfaccia per una discussione più approfondita su racconto argomento.

Disabilitare le regole VPN aggiunte automaticamente¶

Per impostazione predefinita, quando IPsec è abilitato le regole del firewall vengono automaticamente aggiunte all’interfaccia appropriata che permettera di stabilire il tunnel. Quando l’opzione Disabilitare le regole VPN aggiunte automaticamente è selezionata, il firewall non aggiungerà automaticamente queste regole. Disabilitando queste regole automatiche, l’amministratore del firewall ha il controllo su quali indirizzi possono connettersi a una VPN. Ulteriori informazioni su queste regole possono essere trovate su Tutte le regole del firewall e VPN.

Disabilitare la risposta a (reply-to)¶

In una configurazione Multi-WAN il firewall ha benefici con il comportamento predefinito che assicura che il traffico lasci la stessa interfaccia attraverso cui è arrivato. Questo si ottiene utilizzando la parola chiave pf reply-to che viene aggiunta automaticamente alle regole del firewall della scheda dell’interfaccia per tipo di interfacce WAN. Quando una connessione corrisponde a una regola con reply-to, il firewall ricorda il percorso attraverso cui la connessione è stata stabilita e instrada il traffico di risposta al gateway per quell’interfaccia.

Suggerimento

Le interfacce di tipo WAN sono interfacce che hanno un gateway impostato sulla configurazione del menu di interfacce, o interfacce che hanno un gateway dinamico come DHCP, PPPoE, o con interfacce OpenVPN, GIF o GRE assegnate.

In situazioni come il bridging questo comportamento è indesiderabile se l’indirizzo IP del gateway di WAN è diverso dall’indirizzo IP del gateway degli host dietro l’interfaccia con il ponte. La disattivazione di reply-to permetterà ai client di comunicare con il gateway corretto.

Un altro caso che ha problemi con reply-to comporta l’instradamento statico as altri sistemi in una più grande sottorete WAN. Disabiltare reply-to contribuirebbe a garantire che le risposte ritornino al router corretto invece di essere reindirizzate al gateway.

Questo comportamento può essere anche disabilitato sulle regole individuali del firewall piuttosto che globalmente usando questa opzione.

Intervallo risoluzione alias hostname¶

Questa opzione controlla la frequenza con cui gli alias degli hostname vengono risolti e aggiornati dal daemon filterdns. Per impostazione predefinita è 300 secondi (5 minuti). Nelle configurazioni con un piccolo numero di nomi di host o un server DNS veloce/con basso carico, diminuire questo valore per accettare le modifiche più velocemente.

Controllare il certificato dell’URL dell’alias¶

Quando l’opzione Verificare i certificati HTTPS con il download di URL alias è impostato, il firewall richiederà un certificato HTTPS valido per i server web utilizzati in alias della tabella URL. Questo comportamento è più sicuro, ma se il server Web è privato e utilizza un certificato auto-firmato, può essere più conveniente ignorare la validità del certificato e consentire di scaricare i dati.

Reti bogon¶

L’elenco a discesa della Frequenza di aggiornamento per le Reti Bogon controlla con quale frequenza vengono aggiornate queste liste. Ulteriori informazioni sulle reti bogon può essere trovata in Reti di bogon bloccate.

NAT¶

Refection NAT per il Port Forward¶

L’opzione Modalità di Refection NAT per il Port Forward controlla come la reflection del NAT venga gestita dal firewall. Queste regole di reindirizzamento del NAT consentono ai client di accedere alle porte d’inoltro utilizzando gli indirizzi IP pubblici sul firewall dalle reti locali interne.

Vedi anche

Fare riferimento a Reflection NAT per una discussione sul merito della reflection NAT rispetto ad altre tecniche come Split DNS.

Ci sono tre possibili modalità per il reflection NAT:

Disabilitato Valore predefinito. Quando è disabilitata, le porte d’inoltro sono accessibili dalla WAN e non solo da reti locali interne.

NAT Puro Questa modalità utilizza un insieme di regole NAT per dirigere i pacchetti alla destinazione della porta d’inoltro. Ha migliore scalabilità, ma deve essere possibile determinare con precisione l’interfaccia e l’indirizzo IP del gateway utilizzato per la comunicazione con l’oggetto al momento in cui le regole vengono caricate. Non ci sono limiti inerenti al numero di porte d’inoltro diversi dai limiti dei protocolli. Sono supportati tutti i protocolli disponibili per le porte d’inoltro.

Quando questa opzione è abilitata, NAT automatico in uscita per la reflection deve essere attivata anche se i client e i server sono nella stessa rete locale.

NAT + Proxy La modalità NAT + proxy utilizza un programma di aiuto per inviare i pacchetti alla destinazione della porta d’inoltro. La connessione viene ricevuta dal deemon per reflection e agisce come un proxy, creando una nuova connessione al server locale. Questo comportamento mette un onere più grande sul firewall, ma è utile in situazioni in cui l’interfaccia e/o l’indirizzo IP del gateway utilizzati per la comunicazione con l’oggetto non possono essere determinati con precisione al momento in cui le regole vengono caricate. Le regole di reflection NAT + proxy non sono create per intervalli più grandi di 500 porte e non saranno utilizzate per più di 1000 porte in totale tra tutte le porte forward. Solo le porte d’inoltro TCP sono supportate.

Singole regole NAT hanno la possibilità di sostituire la configurazione della reflection NAT globale, quindi possono avere reflection NAT forzata o disattivata caso per caso.

Reflection Timeout¶

L’impostazione del ** reflection timeout** forza un timeout sulle connessioni fatte durante l’esecuzione della reflection NAT per le porte d’inoltro in modalità NAT + proxy. Se le connessioni sono aperte e consumano risorse, questa opzione può mitigare tale questione.

Reflection NAT per NAT 1: 1¶

Se selezionata, questa opzione aggiunge regole di reflection aggiuntive che consentono l’accesso a mappature 1:1 di indirizzi IP esterni da reti interne. Questo dà la stessa funzionalità che già esiste per la porta d’inoltro, ma per NAT 1: 1. Ci sono scenari di routing complessi che possono rendere questa opzione inefficace.

Questa opzione ha effetto solo sul percorso in entrata per NAT 1: 1 NAT, non in uscita. Lo stile della regola di base è simile alla modalità NAT puro per le porte d’inoltro. Come con la porta forward, ci sono opzioni per le voci per ignorare questo comportamento.

Reflection per il NAT automatico in uscita¶

Se selezionata, questa opzione consente di creare automaticamente in uscita regole di NAT che assistono regole di reflection che dirigono il traffico verso la stessa sottorete da cui ha avuto origine. Queste regole aggiuntive permettono al NAT puro e alla reflection del NAT 1:1 di funzionare pienamente quando i client e i server sono nella stessa sottorete. Nella maggior parte dei casi, questa casella deve essere selezionata per far operare la reflection del NAT.

Nota

Questo comportamento è necessario perché quando i client e server si trovano nella stessa sottorete, la fonte di traffico deve essere modificata in modo che la connessione sembri provenire dal firewall. In caso contrario, il traffico di ritorno potrà bypassare il firewall e la connessione non avrà successo.

TFTP Proxy¶

Il proxy incorporato del TFTP sarà un proxy di connessione ai server TFTP all’esterno del firewall, in modo che le connessioni client possano essere fatte per i server TFTP da remoto. Premere Ctrl-clic o Shift-clic per selezionare più voci dalla lista. Se non vengono scelte interfacce, il servizio proxy del TFTP è disattivato.

Timeout di stato¶

La sezione Timeout di stato permette la messa a punto dei timeout di stato per diversi protocolli. Questi sono in genere gestiti automaticamente dal firewall e i valori sono dettate dalle Opzioni di ottimizzazione del firewall. In rari casi, questi timeout possono avere bisogno di essere regolati verso l’alto o verso il basso per tenere conto di irregolarità nel comportamento del dispositivo o di esigenze specifiche dei siti.

Tutti i valori sono espressi in secondi e controllono per quanto tempo un collegamento in quello stato verrà trattenuto nella tabella di stato.

Vedi anche

Le descrizioni delle seguenti opzioni si riferiscono a condizioni di stato del firewall come descritto in Sti di interpretazione.

Prima TCP Il primo pacchetto di una connessione TCP. Apertura TCP Lo stato prima che l’host di destinazione abbia risposto (ad es: SYN_SENT: CHIUSO). Stabilita TCP La connessione TCP stabilita in cui l’handshake a tre vie è stata completata. Chiusura TCP Un lato ha inviato un pacchetto TCP FIN. Attesa del FIN TCP Entrambe le parti si sono scambiate pacchetti FIN e la connessione verrà arrestata. Alcuni server possono continuare a inviare pacchetti durante questo tempo. Chiusura TCP Un lato ha inviato un pacchetto di ripristino della connessione (TCP RST). Prima UDP Il primo pacchetto UDP di una connessione è stato ricevuto. UDP singolo L’host di origine ha inviato un singolo pacchetto ma la destinazione non ha risposto (es: SINGLE: NO_TRAFFIC). UDP multipla Entrambe le parti hanno inviato pacchetti. Prima ICMP Un pacchetto ICMP è stato ricevuto. Errore ICMP Un errore ICMP è stato ricevuto in risposta a un pacchetto ICMP. Prima altro, Singolo altro, Multiplo altro Come per UDP, ma per altri protocolli.

Scheda per le reti¶

Opzioni IPv6 Consentire IPv6¶

Quando l’opzione Consentire IPv6 non è selezionata, tutto il traffico IPv6 sarà bloccato.

Questa opzione è selezionata per impostazione predefinita in nuove configurazioni in modo che il firewall sia in grado di trasmettere e ricevere il traffico IPv6 se le regole lo permettono. Questa opzione controlla un insieme di regole di blocco che impediscono al traffico IPv6 di essere gestito dal firewall per consentire la compatibilità con le configurazioni importate da o aggiornate da versioni di Firew4LL precedenti alla 2.1.

Nota

Questa opzione non disabilita le funzioni di IPv6 o evita che venga configurato, controlla solo il flusso del traffico.

Tunneling IPv4 su IPv6¶

L’opzione Abilitare l’incapsulamento del Nat con IPv4 di pacchetti IPv6 consente al protocollo IP 41/RFC 2893 di inoltrare a un indirizzo IPv4 specificato nel campo indirizzo IP.

Una volta configurata, questa inoltra tutto il traffico in entrata con protocollo 41/IPv6 a un host dietro questo firewall, invece di gestirlo localmente.

Suggerimento

L’attivazione di questa opzione non aggiunge regole firewall per consentire il traffico del protocollo 41. Una regola deve esistere sull’interfaccia WAN per consentire al traffico di passare attraverso la ricezione locale di host.

Preferire IPv4 su IPv6¶

Quando è impostata, questa opzione farà sì che il firewall stesso preferisca l’invio di traffico per host IPv4 invece di host IPv6 quando una query DNS restituisce i risultati a entrambi.

In rari casi in cui il firewall ha parzialmente configurato, ma non completamente indirizzato, l’IPv6, questo può consentire al firewall di continuare a raggiungere gli host di internet su IPv4.

Nota

Questa opzione controlla il comportamento del firewall stesso, come ad esempio il polling per gli aggiornamenti, le installazioni dei pacchetti, le regole dei download, e il recupero di altri dati. Non può influenzare il comportamento dei clienti dietro il firewall.

Interfacce di rete¶

Polling del dispositivo¶

Il polling dei dispositivi è una tecnica che consente al sistema di esaminare periodicamente i dispositivi di rete per i nuovi dati invece di fare affidamento sulle interruzioni. Questo impedisce che il firewall WebGUI, SSH, ecc. sia inaccessibile a causa di interruzioni quando è sotto carico estremo, al costo di una maggiore latenza. La necessità di polling è stata quasi eliminata grazie ai progressi del sistema operativo e a metodi più efficienti di gestione degli interrupt come MSI/MSIX.

Nota

Con il polling abilitato, il sistema sembrerà utilizzare il 100% della CPU. Questo è normale, perchè il thread di polling sta usando CPU per cercare i pacchetti. Il thread di polling viene eseguito con una priorità più bassa in modo che se gli altri programmi hanno bisogno ditempo sulla CPU, sospenderà l’attività per il tempo necessario. Lo svantaggio è che questa opzione rende il grafico della CPU meno utile.

Hardware Checksum Offloading¶

Se selezionata, questa opzione disabilita lo scaricamento del checksum dell’hardware sulle schede di rete. Lo scaricamento del checksum è generalmente vantaggioso in quanto consente al checksum di essere calcolato (in uscita) o verificato (in entrata) nell’hardware ad un tasso molto più veloce di quanto potrebbe essere gestito via software.

Nota

Quando lo scaricamento del checksum è attivato, la cattura di un pacchetto vedrà vuoti (tutti zero) o checksum di pacchetti segnalati come errati. Questi sono normali quando la manipolazione del checksum avviene nell’hardware.

Lo scaricamento del checksum viene interrotto in alcuni hardware, in particolare le schede Realtek e le schede virtualizzate/emulate come quelle su Xen/KVM. I sintomi tipici di scaricamento del checksum interrotto includono pacchetti corrotti e scarse prestazioni di throughput.

Suggerimento

In casi di virtualizzazione come Xen/KVM può essere necessario disattivare lo scaricamento del checksum sull’host, nonché sulla VM. Se le prestazioni sono ancora scarse o si hanno errori su questi tipi di macchine virtuali, cambiare il tipo di scheda di rete, se possibile.

Hardware TCP Segmentation Offloading¶

Selezionando questa opzione verrà disabilitato lo scaricamento della segmentazione TCP dell’hardware (TSO, TSO4, TSO6). Il TSO fa sì che il NIC gestisca la suddivisione dei pacchetti in blocchi di dimensioni MTU piuttosto che gestirli a livello si sistema operativo. Questo può essere più veloce per i server e gli apparecchi in quanto consente al sistema operativo di relegare il compito all’hardware dedicato, ma quando agisce come un firewall o un router questo comportamento è altamente indesiderabile in quanto in realtà aumenta il carico perché questo compito è già stato eseguito in altre parti della rete, rompendo così il principio end-to-end modificando i pacchetti che non sono stati originati su questa struttura.

Avvertimento

Questa opzione non è auspicabile per i router e i firewall, ma può giovare alle postazioni di lavoro e agli elettrodomestici. E” disabilitato per impostazione predefinita, e dovrebbe rimanere disabilitato a meno che il firewall non agisca principalmente o esclusivamente in un ruolo di appliance/endpoint.

Hardware Large Receive Offloading¶

Selezionare questa opzione disabiliterà lo scaricamento della grande ricezione dell’hardware (LRO). LRO è simile a TSO, ma per il percorso è in entrata anziché in uscita. Esso consente al NIC di ricevere un gran numero di pacchetti più piccoli prima di passarli al sistema operativo come un agglomerato più grande. Questo può essere più veloce per i server e gli apparecchi in quanto alleggerisce quello che normalmente sarebbe un compito di elaborazione pesante per la scheda di rete. Quando agisce come un firewall o router questo è altamente indesiderabile in quanto ritarda la ricezione e la trasmissione di pacchetti che non sono destinati a questa struttura, e dovranno essere divisi nuovamente sul percorso in uscita, aumentando il carico di lavoro in modo significativo e rompere la end-to-end.

Sopprimere i messaggi arp¶

Il firewall crea una voce nel registro di sistema principale quando un indirizzo IP sembra passare a un indirizzo MAC diverso. Questa voce di registro rileva che il dispositivo ha spostato gli indirizzi, e registra l’indirizzo IP e i vecchi e nuovi indirizzi MAC.

Questo evento può essere completamente benigno comportamento (ad es. teaming del NIC su un server Microsoft, un dispositivo che viene sostituito) o un legittimo problema client (ad es. conflitto di IP), e potrebbe apparire costantemente o raramente, se non mai. Tutto dipende dall’ambiente di rete.

Si consiglia di consentire la stampa di questi messaggi ARP per effettuare il log poiché c’è la possibilità che riporti un problema degno dell’attenzione di un amministratore di rete. Tuttavia, se l’ambiente di rete contiene sistemi che generano questi messaggi mentre funzionano normalmente, sopprimere gli errori può rendere il registro di sistema più utile in quanto non sarà ingombrato con messaggi di log non necessari.

Schede varie¶

Supporto proxy¶

Se questo firewall risiede in una rete che richiede un proxy per l’accesso a Internet in uscita, immettere le opzioni proxy in questa sezione in modo che le richieste da parte del firewall per elementi quali pacchetti e aggiornamenti saranno inviati attraverso il proxy.

URL del proxy¶

Questa opzione specifica la posizione del proxy per effettuare i collegamenti esterni. Deve essere un indirizzo IP o un nome di dominio completo.

Porta del proxy¶

La porta da utilizzare per la connessione al’ URL del proxy. Per impostazione predefinita, la porta è 8080 per l’URL del proxy HTTP e 443 per gli URL dei proxy SSL. La porta è determinata dal proxy, e può essere un valore completamente diverso (ad esempio 3128). Verificare con l’amministratore proxy per trovare il valore della porta corretta.

Nome utente del proxy¶

Se necessario, questo è il nome utente che viene inviato per l’autenticazione proxy.

Password del proxy¶

Se necessario, questa è la password associata al nome utente impostato nell’opzione precedente.

BIlanciamento del carico¶

Sticky connections¶

Quando Firew4LL è diretto ad eseguire il bilanciamento del carico, le connessioni successive saranno reindirizzate in modo round-robin verso un server web o gateway, bilanciando il carico su tutti i server o percorsi disponibili. Quando Sticky Connections è attivo questo comportamento viene modificato in modo che le connessioni dalla stessa sorgente vengano inviate allo stesso server web o attraverso lo stesso gateway, piuttosto che essere inviate in modo puramente round-robin.

Sticky Connections influisce sia sul bilanciamento del carico in uscita (Multi-WAN) che sul carico del server quando è attivato. Questa associazione «appiccicosa» esisterà finché gli stati saranno nella tabella per le connessioni da un dato indirizzo di origine. Una volta che gli stati per quella fonte scadono, così sarà l’associazione appiccicosa. Ulteriori connessioni da quell’host sorgente saranno reindirizzate al prossimo server web nel pool o al successivo gateway disponibile nel gruppo.

Per il traffico in uscita utilizzando un gruppo di gateway di bilanciamento del carico, l’associazione appiccicosa è tra l’utente e un gateway. Finché l’indirizzo locale ha degli stati nella tabella dello stato, tutte le sue connessioni fluiranno da un unico gateway. Questo può aiutare con protocolli come HTTPS e FTP, dove il server può essere rigoroso su tutte le connessioni provenienti dalla stessa fonte, o dove un ulteriore collegamento in entrata deve essere ricevuto dalla stessa fonte. Lo svantaggio di questo comportamento è che il bilanciamento non è così efficiente, un utente pesante potrebbe dominare un singolo WAN piuttosto che avere le loro connessioni sparse.

Per il bilanciamento del carico del server, descritto ulteriormente nel Bilanciamento del carico del server, sono auspicabili connessioni appiccicose per applicazioni che si basano sugli stessi indirizzi IP del server che vengono mantenuti per un utente durante una data sessione. Le applicazioni Web sui server potrebbero non essere abbastanza intelligenti da consentire una sessione utente di esistere su più server backend allo stesso tempo, quindi questo permette all’utente di raggiungere sempre lo stesso server fino a quando sta navigando in un sito. Questo comportamento potrebbe non essere richiesto a seconda del contenuto del server.

Suggerimento

Per un maggiore controllo su come le connessioni utente sono associate con i server in uno scenario di bilanciamento del carico, prendere in considerazione l’utilizzo del pacchetto HAProxy invece del bilanciatore di carico relayd integrato. HAProxy supporta diversi metodi per garantire che gli utenti siano correttamente indirizzati verso un server di backend.

Il Timeout di tracciamento della sorgente per connessioni appiccicose controlla per quanto tempo l’associazione appiccicosa sarà mantenuta per un host dopo che tutti gli stati da quell’host scadono. Il valore è specificato in secondi. Per impostazione predefinita, questo valore non è impostato, quindi l’associazione viene rimossa non appena gli stati scadono. Se le connessioni appiccicose sembrano funzionare inizialmente, ma sembrano interrompere parte attraverso le sessioni, aumentare questo valore per mantenere un’associazione più a lungo. I browser Web spesso tenere connessioni aperte per un po” perché gli utenti sono su un sito, ma se c’è un sacco di tempo di inattività, connessioni possono essere chiuse e gli stati possono scadere.

Commutazione Gateway predefinita¶

Abilitare la commutazione predefinita del gateway consente l’acquisizione di altri gateway non predefiniti se il gateway predefinito non è raggiungibile. Questo comportamento è disabilitato per impostazione predefinita. Con più WAN, la commutazione automatica del gateway predefinito garantirà che il firewall abbia sempre un gateway predefinito per far sì il traffico dal firewall stesso possa arrivare a Internet per DNS, aggiornamenti, pacchetti e servizi aggiuntivi come squid.

Suggerimento

quando si utilizza il risolutore DNS Resolver in modalità predefinita non d’inoltro, è necessario il passaggio predefinito del gateway per il funzionamento corretto di Multi-WAN. Se non è possibile utilizzare la commutazione predefinita del gateway, considerare di utilizzare invece la modalità di inoltro.

Ci sono casi in cui cambiare il gateway predefinito non è desiderabile, tuttavia, come quando il firewall ha altri gateway che non sono collegati a Internet. In futuro questa opzione sarà ampliata in modo da poter essere controllata sulla base del gateway.

Vedi anche

Attenzione: Questa opzione è nota per non funzionare correttamente con una WAN di tipo PPP (PPPoE, L2TP, ecc.) come impostazione predefinita gateway.

Risparmio energetico¶

Quando è selezionata Abilitare powerD, il daemon powerD viene avviato. Questo daemon controlla il sistema e può abbassare o aumentare la frequenza della CPU in base all’attività del sistema. Se i processi hanno bisogno di potenza, la velocità della CPU sarà aumentata se necessario. Questa opzione ridurrà la quantità di calore generata da una CPU, e può anche ridurre il consumo di energia..

Nota

Il comportamento di questa opzione dipende molto dall’hardware in uso. In alcuni casi, la frequenza della CPU può diminuire, ma non ha alcun effetto misurabile sul consumo di energia e/o di calore, dove altri si raffredderanno e useranno meno energia considerevolmente. Si considera sicuro da eseguire, ma è lasciato fuori per impostazione predefinita a meno che l’hardware supportato viene rilevato.

La modalità per il poker può essere selezionato anche per tre stati del sistema:

Alimentazione a corrente alternata Funzionamento normale collegato alla corrente alternata.

Alimentazione a batteria Modalità da utilizzare quando il firewall è alimentato dalla batteria. Il supporto per il rilevamento della batteria varia a seconda dell’hardware.

Alimentazione sconosciuta Modalità utilizzata quando powerD non può determinare la sorgente di alimentazione.

Esistono quattro modalità scelte per ciascuno di questi stati:

Massimo Mantiene le prestazioni al livello più alto possibile in ogni momento.

Minimo Mantiene le prestazioni a livelli più bassi, per ridurre il consumo di energia.

Adattabile Cerca di bilanciare il risparmio energetico diminuendo le prestazioni quando il sistema è inattivo e aumentandole quando occupato.

Altamente adattabile Simile all’adattivo ma studiato per mantenere elevate le prestazioni a costo di un maggiore consumo di potenza. Alza la frequenza della CPU più velocemente e la abbassa più lentamente. Questa è la modalità predefinita.

Nota

Alcuni hardware richiedono l’esecuzione di powerD per funzionare alla sua massima frequenza della CPU raggiungibile. Se il dispositivo firewall non è abilitato, ma funziona sempre a quella che sembra essere una bassa frequenza della CPU, abilitare powerD e impostarlo al massimo per almeno lo stato di Alimentazione a corrente alternata.

Cane da guardia (Watchdog)¶

Alcuni hardware del firewall includono una funzione Watchdog che può ripristinare l’hardware quando il daemon del watchdog non può più interfacciarsi con l’hardware dopo un timeout specificato. Questo può aumentare l’affidabilità resettando un’unità quando si incontra un blocco rigido che potrebbe altrimenti richiedere un intervento manuale.

Lo svantaggio di qualsiasi hardware watchdog è che qualsiasi sistema sufficientemente occupato può essere indistinguibile da uno che ha subito un blocco rigido.

Abilitare Watchdog Se selezionata, viene eseguito il daemon del watchddogd che tenta di agganciarsi ad un dispositivo di controllo hardware supportato.

Timeout del watchdog Il tempo, in secondi, dopo il quale il dispositivo sarà ripristinato se non riesce a rispondere a una richiesta del watchdog. Se un firewall ha regolarmente un elevato carico e fa scattare il watchdog accidentalmente, aumentare il timeout.

Hardware termico e crittografico¶

Hardware crittografico¶