Servizi¶

Server DHCP IPv4¶

Il server DHCP IPv4 assegna indirizzi IPv4 e relative opzioni di configurazione ai PC client su una rete. È abilitato per impostazione predefinita sull’interfaccia LAN con un intervallo predefinito da of 192.168.1.100 a 192.168.1.199. In questa configurazione predefinita, il firewall assegna il suo indirizzo IP della LAN (192.168.1.1) come gateway e server DNS se il risolutore del DNS o il forwarder del DNS è abilitato. Ci sono numerose opzioni disponibili nell’interfaccia web, che sono coperte nella sezione successiva.

Configurazione¶

Per modificare il comportamento del server DHCP IPv4, passare a Servizi> Server DHCP nell’interfaccia web. Il comportamento del server DHCP IPv4 è controllato lì, insieme alle mappature degli indirizzi IP statici e alle opzioni correlate come l’ARP statico.

Scegliere un’interfaccia¶

La pagina di configurazione DHCP contiene una scheda per ogni interfaccia con un indirizzo IP statico. Ogni interfaccia ha una propria configurazione server DHCP separata e può essere abilitata o disabilitata indipendentemente l’una dall’altra. Prima di apportare modifiche, visitare la scheda per l’interfaccia corretta.

Opzioni generali¶

Abilitare La prima impostazione della scheda abilita o disabilita il servizio DHCP per l’interfaccia. Per attivare DHCP per l’Interfaccia, selezionare Abilitare server DHCP sull’interfaccia [nome]. Per disabilitare il servizio, deselezionare invece la casella.

Negare client sconosciuti In circostanze normali, il server DHCP risponderà alle richieste di qualsiasi client che richiede una lease. Nella maggior parte degli ambienti questo è un comportamento normale e accettabile, ma in ambienti ristretti o sicuri questo comportamento è indesiderabile. Con questo set di opzioni, solo i client con mappature statiche definite riceveranno le lease. Questa è una pratica più sicura, ma è molto meno comoda. Questa opzione è per il pool, il che significa che se i client sconosciuti vengono negati nell’intervallo predefinito, potrebbe essere definito un altro pool di indirizzi IP che non ha l’impostazione selezionata. Il server DHCP assegnerà invece gli indirizzi IP dei client da quel pool alternativo.

Nota

ciò proteggerà dagli utenti a bassa conoscenza e dalle persone che inseriscono casualmente i dispositivi. Essere consapevoli, tuttavia, che un utente con conoscenza della rete potrebbe codificare un indirizzo IP, una maschera di rete, un gateway, e un DNS che darà ancora loro accesso. Potrebbero anche alterare/falsificare il loro indirizzo MAC per abbinare un client valido e ottenere ancora una lease. Se possibile, accoppiare questa impostazione con voci ARP statiche, con il controllo di accesso in uno switch che limiterà gli indirizzi MAC a determinate porte switch per una maggiore sicurezza e disattivare o disabilitare le porte switch inutilizzate.

Subnet L’indirizzo di rete della Subnet dell’interfaccia.

Subnet Maskt La Subnet Mask per la Subnet dell’interfaccia.

Range disponibile L’intervallo di indirizzi disponibili all’interno della Subnet dell’interfaccia, per riferimento e per determinare l’intervallo desiderato per i client DHCP. L’indirizzo di rete e l’indirizzo di trasmissione sono esclusi, ma gli indirizzi di interfaccia e gli indirizzi IP virtuali non sono esclusi.

Range Definisce l’intervallo di indirizzi DHCP, indicato anche come ambito o pool. Le due caselle per l’intervallo indicano al firewall il primo e l’ultimo indirizzo da utilizzare come pool DHCP. Gli indirizzi tra i valori inseriti, inclusi, verranno utilizzati per i client che richiedono indirizzi tramite DHCP. L’intervallo deve essere inserito prima con il numero inferiore, seguito dal numero più alto. Ad esempio, l’intervallo DHCP della LAN predefinito è basato sulla Subnet per l’indirizzo IP della LAN predefinito. È da 192.168.1.100 a 192.168.1.199. Questo intervallo può essere grande o piccolo quanto il bisogno della rete, ma deve essere interamente contenuto all’interno della Subnet per l’interfaccia configurata.

Pool aggiuntivi¶

La sezione dei pool aggiuntivi definisce pool extra di indirizzi all’interno della stessa Subnet. Questi pool possono essere utilizzati per creare set di indirizzi IP specifici per determinati client, o per un eccesso da un pool originale più piccolo, o per dividere il pool principale in blocchi più piccoli con uno spazio di indirizzi IP non DHCP nella metà di quello che era il pool. Una combinazione delle opzioni di controllo degli indirizzi MAC può essere utilizzata per guidare i client dello stesso produttore in un pool specifico, come i telefoni VoIP.

Per aggiungere un nuovo pool, fare clic su  Aggiungere un

pool e lo schermo passerà alla vista della modifica del pool, che è

quasi la stessa delle normali opzioni DHCP, ad eccezione di alcune

opzioni che non sono attualmente possibili nei pool. Le opzioni si

comportano come le altre discusse in questa sezione. Gli elementi

lasciati vuoti, per impostazione predefinita, cadranno e utilizzeranno

le opzioni dall’intervallo DHCP principale.

Aggiungere un

pool e lo schermo passerà alla vista della modifica del pool, che è

quasi la stessa delle normali opzioni DHCP, ad eccezione di alcune

opzioni che non sono attualmente possibili nei pool. Le opzioni si

comportano come le altre discusse in questa sezione. Gli elementi

lasciati vuoti, per impostazione predefinita, cadranno e utilizzeranno

le opzioni dall’intervallo DHCP principale.

Nota

Vedere la sezione di controllo degli indirizzi MAC qui sotto per le specifiche su come indirizzare i client verso o lontano dai pool.

Server¶

Server WINS Possono essere definiti due server WINS (Servizio dei nomi di internet di Windows, Windows Internet Name Service) che verranno trasmessi ai client. Se è necessario uno o più server WINS, inserire qui i loro indirizzi IP. I server effettivi non devono essere su questa Subnet, ma assicurarsi che le regole di routing e firewall corrette siano in atto per consentire loro di essere raggiunti dai PC client. Se questo viene lasciato vuoto, nessun server WINS verrà inviato al client.

Server DNS I server DNS devono o non devono essere compilati, a seconda della configurazione del firewall. Se il risolutore del DNS integrato o il forwarder del DNS viene utilizzato per gestire il DNS, lasciare questi campi vuoti e Firew4LL si assegnerà automaticamente come server DNS per i PC client. Se il forwarder del DNS è disabilitato e questi campi sono lasciati vuoti, Firew4LL passerà su qualsiasi server DNS sia definito in Sistema>Configurazione generale. Per utilizzare i server DNS personalizzati al posto delle scelte automatiche, compilare gli indirizzi IP per un massimo di quattro server DNS qui. Nelle reti con server Windows, in particolare quelli che impiegano la directory attiva, si consiglia di utilizzare tali server per i DNS del client. Quando si utilizza il risolutore DNS o il forwarder DNS in combinazione con il CARP, specificare l’indirizzo IP virtuale del CARP su questa interfaccia qui.

Altre opzioni¶

Gateway Questo può anche essere lasciato vuoto se questo firewall agisce come gateway per la rete su questa interfaccia. Se questo non è il caso, compilare l’indirizzo IP per il gateway utilizzato dai client su questa interfaccia. Quando si utilizza il CARP, compilare l’indirizzo IP virtuale nel CARP su questa interfaccia qui.

Nome di dominio Specifica il nome di dominio passato al client per formarne l’hostname completo. Se il nome di dominio viene lasciato vuoto, il nome di dominio del firewall inviato al client. In caso contrario, al client viene inviato questo valore.

Elenco di domini di ricerca Controlla i domini di ricerca DNS forniti al client tramite DHCP. Se sono presenti domini multipli e sono desiderati nomi host brevi, fornire un elenco di nomi di dominio qui, separati da un punto e virgola. I client tenteranno di risolvere i nomi host aggiungendo i domini, a loro volta, da questo elenco prima di cercare di trovarli esternamente. Se lasciato vuoto, viene utilizzata l’opzione di dominio.

Nota

L’elenco di domini di ricerca viene fornito tramite l’opzione 119 di DHCP. A partire da questa scrittura, nessun client DHCP di Windows di qualsiasi versione supporta l’opzione 119 DHCP. Altri sistemi operativi come BSD, Linux e OS X supportano l’ottenimento dell’elenco dei domini di ricerca tramite l’opzione 119 di DHCP.

Tempo di lease predefinito Controlla per quanto tempo una lease durerà quando un client non richiede una specifica lunghezza di lease. Specificato in secondi, il valore predefinito è 7200 secondi (2 ore)

Tempo massimo di lease Limita la durata della lease richiesta a un tempo massimo dichiarato. Specificato in secondi, il valore predefinito è 86400 secondi (1 giorno).

IP del peer di failover Se questo sistema fa parte di un cluster di failover a elevata disponibilità, immettere qui l’indirizzo IP reale dell’altro sistema in questa Subnet. Non inserire un indirizzo IP virtuale CARP.

ARP statica Questa casella di selezione funziona in modo simile a negare gli indirizzi MAC sconosciuti dall’ottenimento della lease, ma fa un ulteriore passo avanti in quanto limita anche qualsiasi indirizzo MAC sconosciuto dalla comunicazione con questo firewall. Questo arresta gli aspiranti abusatori dalla codificazione di un indirizzo non utilizzato su questa Subnet, eludendo le restrizioni DHCP.

Nota

Quando si utilizza l’ARP statica, tutti i sistemi che devono comunicare con il firewall devono essere elencati in mappature statiche prima di attivare questa opzione, in particolare il sistema utilizzato per connettersi alla GUI di Firew4LL. Bisogna essere consapevoli del fatto che questa opzione può impedire alle persone di codificare un indirizzo IP e parlare con il firewall, ma non impedisce loro di raggiungere l’altro sul segmento di rete locale.

Modificare il formato dell’ora Per impostazione predefinita, il demone DHCP di ISC mantiene i tempi di lease in UTC. Quando questa opzione è selezionata, i tempi nella pagina di stato delle lease DHCP vengono convertiti nel fuso orario locale definito sul firewall.

Grafici delle statistiche Questa opzione, disabilitata per impostazione predefinita, attiva il grafico RRD per il monitoraggio dell’utilizzo del pool DHCP.

DNS dinamico¶

Per le impostazioni del DNS dinamico, fare clic su Visualizzare avanzate a destra di quel campo, che visualizza le seguenti opzioni:

Abilitare Selezionare la casella per abilitare la registrazione dei nomi client DHCP in DNS utilizzando un server DNS esterno (non Firew4LL).

Dominio DDNS Il nome di dominio utilizzato per la registrazione dei client in DNS

Indirizzo del DDNS primario Il server DNS utilizzato per la registrazione dei client in DNS

Chiave del dominio DNS La chiave di crittografia utilizzata per la registrazione DNS

Segreto della chiave del dominio DNS Il segreto per la chiave utilizzata per la registrazione DNS

Controllo dell’indirizzo MAC¶

Per il controllo degli indirizzi MAC, fare clic su Visualizzare avanzate per visualizzare gli elenchi degli indirizzi MAC dei client consentiti e negati. Ogni elenco è separato da virgole e contiene porzioni di indirizzi MAC. Ad esempio, un gruppo di telefoni VoIP dello stesso produttore può iniziare con l’indirizzo MAC aa:bb:cc. Questo può essere sfruttato per dare opzioni separate agli utenti DHCP o ai gruppi di dispositivi.

Consentire Un elenco di indirizzi MAC da consentire in questo pool. Se un indirizzo MAC si trova nella casella consentire, tutti gli altri verranno negati tranne l’indirizzo MAC specificato nella casella consentire.

Negare Un elenco di indirizzi MAC da negare da questo pool. Se un indirizzo MAC è nell’elenco negare, sono consentiti tutti gli altri.

È meglio usare una combinazione di permessi e negazione per ottenere il risultato desiderato,come ad esempio: nel pool principale, lasciare Consentire vuoto e Negare con aa:bb:cc. Quindi nel pool dei VoIP, consentire aa:bb:cc. Se tale passaggio aggiuntivo non viene eseguito per consentire il prefisso MAC nel pool aggiuntivo, altri client di telefonia non VoIP potrebbero ricevere indirizzi IP da tale pool, il che potrebbe portare a comportamenti indesiderati.

Questo comportamento può essere assunto anche per alcuni dispositivi delle lista nera per la ricezione di una risposta DHCP. Ad esempio, per evitare che le stampanti di marca ricevano un indirizzo DHCP, se gli indirizzi MAC iniziano tutti con ee:ee:ee, posizionarlo nell’elenco negare di ciascun pool.

Server NTP¶

Per specificare i server NTP (Server del protocollo dell’orario di rete, Network Time Protocol Server), fare clic sul pulsante Visualizzare avanzate a destra di quel campo e immettere gli indirizzi IP per un massimo di due server NTP.

Server TFTP¶

Fare clic sul pulsante Visualizzare avanzate accanto a TFTP per visualizzare l’opzione server TFTP. Il valore nella casella server TFTP, se lo si desidera, deve essere un indirizzo IP o un hostname di un server TFTP. Questo è più spesso utilizzato per i telefoni VoIP, e può anche essere indicato come «opzione 66» in altra documentazione per VoIP e DHCP.

URI di LDAP¶

Fare clic sul pulsante Visualizzare avanzate accanto a LDAP per visualizzare l’opzione URI server LDAP. L’URI del server LDAP invierà un URI del server LDAP al client se richiesto. Questo può anche essere indicato come opzione 95 di DHCP. Prende la forma di un URI di LDAP completo, come ldap://ldap.example.com/dc=example,dc=com. Questa opzione può aiutare i client che utilizzano determinati tipi di sistemi, come OpenDirectory, a trovare il loro server.

Opzioni aggiuntive BOOTP/DHCP¶

Altre opzioni DHCP numeriche possono essere inviate ai client

utilizzando i controlli delle opzioni aggiuntive di BOOTP/DHCP. Per

visualizzare queste opzioni, fare clic su Visualizzare avanzate in

questa sezione. Per aggiungere una nuova opzione, fare clic su  Aggiungere.

Aggiungere.

Numero Il numero di codice dell’opzione DHCP. IANA mantiene un elenco di tutte le opzioni DHCP valide.

Tipo Le scelte e i formati per ogni tipo possono essere un po’ contro-intuitivi, ma le etichette vengono utilizzate direttamente dal demone DHCP. Gli usi e i formati appropriati sono:

Testo Testo in forma libera da inviare in risposta, come ad esempio http://www.example.com/wpad/wpad.dat o società di esempio.

Stringa Una stringa di cifre esadecimali separate da due punti, come c0:a8:05:0c.

Booleana Vero o falso.

Numero intero a 8, 16 o 32 bit non firmato Un numero intero positivo che si adatta all’interno della data dimensione dei dati, come 86400.

Numero intero a 8, 16 o 32 bit firmato Un numero intero positivo o negativo che si adatta all’interno della data dimensione dei dati, come -512.

Indirizzo IP o host Un indirizzo IP come 192.168.1.1 o un nome host come www.example.com.

Valore Il valore associato a questa opzione numerica e tipo.

Per ulteriori informazioni su quali opzioni assumono un tipo o un formato specifico, vedere l’elenco collegato sopra la IANA.

Avvio della rete¶

Per visualizzare le impostazioni di avvio della rete, fare clic su

sulla barra dell’intestazione della sezione di avvio della

rete.

sulla barra dell’intestazione della sezione di avvio della

rete.

Abilitare Controllare per abilitare le opzioni di avvio di rete in DHCP

Server Successivo L’indirizzo IP da cui sono disponibili le immagini di avvio

Nome file del BIOS predefinito Nome file per l’immagine di avvio (non UEFI)

Nome file UEFI a 32 bit File per l’avvio UEFI a 32 bit

Nome file UEFI a 64 bit File per l’avvio UEFI a 64 bit

Percorso root Stringa per indirizzare un dispositivo specifico come dispositivo del filesystem della root del client, ad esempio iscsi:(servername):(protocol):(port):(LUN):targetname.

Salvare le impostazioni¶

Dopo aver apportato le modifiche, fare clic su Salvare prima di tentare di creare mappature statiche. Le modifiche alle impostazioni andranno perse se il browser lascia questa pagina senza salvare.

Mappa statica¶

Le mappature DHCP statiche esprimono una preferenza per cui l’indirizzo IP verrà assegnato a un determinato client in base al suo indirizzo MAC. In una rete in cui vengono negati client sconosciuti, questo serve anche come un elenco di client “noti” che possono ricevere lease o avere voci ARP statiche. Le mappature statiche possono essere aggiunte in uno dei due modi:

Aggiungerli dalla vista delle lease DHCP, di cui si discute più avanti in questo capitolo.

In questa schermata, è necessario solo l’indirizzo MAC.

Indirizzo MAC L’indirizzo MAC del client che identifica l’host per distribuire le opzioni in questa pagina o inserendo solo l’indirizzo MAC, verrà aggiunto all’elenco dei client noti da utilizzare quando è impostata l’opzione Negare i client sconosciuti.

Nota

L’indirizzo MAC del client può essere ottenuto da un prompt dei comandi sulla maggior parte delle piattaforme. Su sistemi operativi basati su UNIX o che lavorano come Unix tra cui Mac OS X, digitando ifconfig-a verrà mostrato l’indirizzo MAC per ogni interfaccia. Su piattaforme basate su Windows,

ipconfig /allmostrerà l’indirizzo MAC. L’indirizzo MAC può anche a volte essere trovato su un adesivo sulla scheda di rete, o vicino al jack di rete per adattatori integrati. Per gli host sulla stessa Subnet, il MAC può essere determinato eseguendo il ping dell’indirizzo IP dell’host e quindi eseguendo arp - a.Identificativo del client Un ID inviato dal cliente per identificarsi.

Indirizzo IP Il campo dell’indirizzo IP è necessario se si tratta di una mappatura degli indirizzi IP statici invece di informare solo il server DHCP che il client è valido. Questo indirizzo IP è una preferenza, non una prenotazione. L’assegnazione di un indirizzo IP qui non impedirà a qualcun altro di utilizzare lo stesso indirizzo IP. Se questo indirizzo IP è in uso quando questo client richiede un lease, riceverà invece un indirizzo dal pool generale. Per questo motivo, la WebGUI di Firew4LL non consente di assegnare mappature IP statiche all’interno del pool DHCP.

Hostname L’hostname del client. Questo non deve corrispondere al hostname effettivo impostato sul client. L’hostname impostato qui verrà utilizzato quando si registrano gli indirizzi DHCP nel forwarder del DNS.

Descrizione Solo estetica, e disponibile per aiutare a tenere traccia di eventuali ulteriori informazioni su questa voce. Potrebbe essere il nome della persona che utilizza il PC, la sua funzione, il motivo per cui aveva bisogno di un indirizzo statico o l’amministratore che ha aggiunto la voce. Può anche essere lasciato vuoto.

Voce statica della tabella ARP Se selezionata, questa voce riceverà una voce ARP statica nel sistema operativo che lega questo indirizzo IP a questo indirizzo MAC.

Nota

Se questa opzione viene utilizzata piuttosto che utilizzare l’opzione ARP statica globale, non impedisce che l’indirizzo MAC utilizzi altri indirizzi IP, impedisce solo ad altri indirizzi MAC di utilizzare questo indirizzo IP. In altre parole, impedisce a un’altra macchina di utilizzare quell’IP per raggiungere il firewall, ma non impedisce all’utente di cambiare il proprio indirizzo IP in qualcosa di diverso.

Le restanti opzioni disponibili per impostare questo client sono le stesse nel comportamento di quelle che si trovano in precedenza in questa sezione per le impostazioni DHCP principali.

Fare clic su Salvare per terminare la modifica della mappatura statica e tornare alla pagina di configurazione del server DHCP.

Stato¶

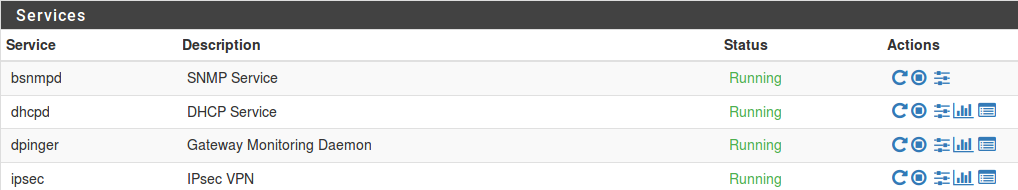

Lo stato del servizio del server DHCP stesso è in Stato>Servizi. Se il server DHCP è abilitato, il suo stato verrà visualizzato come in esecuzione, come nella figura Stato del servizio del demone di DHCP. I pulsanti sul lato destro consentono di riavviare o arrestare il demone del server DHCP. Il riavvio non è normalmente necessario in quanto Firew4LL riavvierà automaticamente il servizio quando vengono apportate modifiche alla configurazione che richiedono un riavvio. È probabile che anche l’arresto del servizio non sia necessario, poiché il servizio si arresta quando tutte le istanze del server DHCP sono disabilitate.

Fig. 1: Stato del servizio del demone di DHCP

Lease¶

Le lease DHCP attualmente assegnate sono visualizzabili in Stato>lease DHCP. Questa pagina mostra vari aspetti dei contratti di lease del cliente. Questi includono:

Indirizzo IP assegnato

Indirizzo MAC del client

L’hostname (se presente) che il client ha inviato come parte della richiesta DHCP

La descrizione di un host con una mappatura statica DHCP

Gli orari di inizio e fine della lease

Se la macchina è attualmente online o meno (nella tabella ARP del firewall)

Se la lease è attiva, scaduta o una registrazione statica

Visualizzazione delle lease inattive¶

Per impostazione predefinita, vengono visualizzati solo le lease attive e statiche, ma tutto, incluse le lease scade, può essere visualizzato facendo clic su Mostrare tutte le lease configurate. Per ridurre la visualizzazione alla normalità, fare clic solo su Mostrare solo lease attive e statiche.

Risvegliare l’integrazione della LAN¶

Facendo clic su  l’icona a destra del lease si invia un

pacchetto Svegliare la LAN (WOL) su quell’host. Fare clic su

l’icona a destra del lease si invia un

pacchetto Svegliare la LAN (WOL) su quell’host. Fare clic su  per creare una voce WOL per l’indirizzo MAC. Per maggiori dettagli sul

risveglio della LAN, vedere Svegliare la LAN.

per creare una voce WOL per l’indirizzo MAC. Per maggiori dettagli sul

risveglio della LAN, vedere Svegliare la LAN.

Aggiungere alla mappa statica¶

Per creare una mappatura statica da un lease dinamico, fare clic su

a destra del lease. Questo pre-riempirà l’indirizzo MAC di

quell’host nella schermata Modificare la mappatura statica.

Aggiungere l’indirizzo IP, l’hostname e la descrizione desiderati e

fare clic su Salvare.

a destra del lease. Questo pre-riempirà l’indirizzo MAC di

quell’host nella schermata Modificare la mappatura statica.

Aggiungere l’indirizzo IP, l’hostname e la descrizione desiderati e

fare clic su Salvare.

Eliminare la lease¶

Durante la visualizzazione delle lease, lease inattive o scadute

possono essere eliminate manualmente facendo clic su  alla fine

della sua riga. Questa opzione non è disponibile per i leasing attivi o

statici, solo per i leasing offline o scaduti.

alla fine

della sua riga. Questa opzione non è disponibile per i leasing attivi o

statici, solo per i leasing offline o scaduti.

Registri del servizio DHCP¶

Il demone DHCP registrerà la sua attività in Stato>Registro di sistema, nella scheda DHCP. Verrà visualizzata ogni richiesta e risposta DHCP, insieme ad altri messaggi di stato e di errore.

Annunci del router e server DHCP con IPv6¶

L’assegnazione automatica degli indirizzi per IPv6 funziona in modo leggermente diverso rispetto a IPv4. Anche così, la maggior parte delle opzioni DHCP sono simili, ma ci sono notevoli differenze del comportamento nel modo in cui le cose vengono assegnate e anche come gli elementi come il gateway vengono consegnati ai client. Se non diversamente specificato, le opzioni con lo stesso nome funzionano allo stesso modo per DHCP e DHCPv6. DHCPv6 e gli annunci del router (Router Advertisements, RA) sono configurati in Servizi>Server/RA DHCPv6. Sotto quella pagina ci sono due schede: una per il server DHCPv6 e una per gli annunci del router.

DHCPv6 vs autoconfigurazione dell’indirizzo senza stato¶

Ci sono alcuni client che non hanno il supporto per DHCPv6. Alcuni client supportano solo l’autoconfigurazione degli indirizzi senza stato (stateless Address Autoconfiguration), o SLAAC in breve. Non c’è modo per il firewall di avere conoscenza diretta di un elenco di host sul segmento utilizzando indirizzi SLAAC, quindi per alcuni ambienti è molto meno desiderabile a causa della mancanza di controllo e segnalazione di indirizzi. Considerare il monitoraggio degli indirizzi e i requisiti di supporto del sistema operativo al momento di decidere come allocare gli indirizzi IPv6 ai client sulla rete.

Molti sistemi operativi come Windows, OS X, FreeBSD, Linux e i loro cugini contengono client DHCPv6 che sono in grado di ottenere indirizzi come previsto tramite DHCPv6. Alcuni sistemi operativi leggeri o mobili come Android non contengono un client DHCPv6 e funzioneranno solo su un segmento locale con IPv6 utilizzando SLAAC.

Annunci del router (o “dov’è l’opzione del gateway DHCPv6”)¶

In IPv6, un router si trova attraverso i messaggi degli annunci del router (RA) inviati da router invece che da DHCP; router abilitati IPv6 che supportano l’assegnazione dell’indirizzo dinamico sono tenuti ad annunciare se stessi sulla rete a tutti i client. Come tale, DHCPv6 non include alcuna informazione gateway. Quindi i client possono ottenere i loro indirizzi da DHCPv6 o SLAAC, ma a meno che non siano configurati staticamente, individuano sempre il loro prossimo hop utilizzando i pacchetti RA inviati dai gateway disponibili.

Per abilitare il servizio RA:

Passare a Servizi>Server/RA DHCPv6

Fare clic sulla scheda Interfaccia per l’interfaccia configurata

Fare clic sulla scheda Annunci del router

Selezionare una modalità diversa da disabilitata dall’elenco a discesa della Modalità del router

Fare clic su Salvare

Le altre opzioni per controllare il comportamento del RA possono essere impostate secondo necessità per la rete:

Modalità di annunci del router Le modalità per il demone RA controllano i servizi offerti da Firew4LL, annunciano il firewall come router IPv6 sulla rete e indirizzano i client su come ottenere gli indirizzi.

Disabilitato Il demone RA è disabilitato e non verrà eseguito. I gateway IPv6 devono essere inseriti manualmente su qualsiasi host client.

Solo router Questo firewall invierà pacchetti RA che si annunciano come un router IPv6. DHCPv6 è disabilitato in questa modalità.

Non gestito Il firewall invierà pacchetti RA e i client sono diretti ad assegnare loro stessi indirizzi IP all’interno della Subnet dell’interfaccia utilizzando SLAAC. DHCPv6 è disabilitato in questa modalità.

Gestito Il firewall invierà pacchetti RA e gli indirizzi saranno assegnati solo ai client che utilizzano DHCPv6.

Assistito Il firewall invierà pacchetti RA e gli indirizzi possono essere assegnati ai client da DHCPv6 o SLAAC.

DHCP senza stato Il firewall invierà pacchetti RA e gli indirizzi possono essere assegnati ai client da SLAAC fornendo informazioni aggiuntive come DNS e NTP da DHCPv6.

Priorità del router Se esistono più router IPv6 sullo stesso segmento di rete, possono indicare ai client in quale ordine devono essere utilizzati. Se un router ad elevata priorità non è disponibile, i client proveranno un router a priorità normale e, infine, un router a bassa priorità. Selezionare Basso, Normale o Alto dall’elenco. Se c’è solo un router sulla rete, utilizzare Normale.

Durata valida predefinita Periodo di tempo, specificato in secondi, in cui il prefisso annunciato sarà valido. Il valore predefinito è 86400 secondi (un giorno)

Durata preferita predefinita Periodo di tempo, specificato in secondi, in cui gli indirizzi client generati in questo prefisso utilizzando SLAAC sono validi. Il valore predefinito è 86400 secondi (un giorno)

Sottoreti RA Questa sezione consente di definire un elenco di sottoreti per i quali questo firewall invierà pacchetti RA. Immettere tutte le sottoreti necessarie, ognuna con un prefisso appropriato (in genere 64.). Per creare una riga aggiuntiva per un’altra Subnet, fare clic su

Aggiungere.

Impostazioni DNS Ottenere informazioni DNS dai messaggi RA non è universalmente supportato, ma per i client che lo supportano, utilizzare SLAAC per fornire un indirizzo IP e DNS da RA può eliminare completamente la necessità di utilizzare DHCPv6.

Server DNS Immettere fino a tre indirizzi IP per i server DNS o lasciare vuoti i campi per utilizzare i server DNS predefiniti di sistema o il forwarder del DNS/Risolutore del DNS se abilitato.

Elenco dei domini di ricerca Funziona in modo identico all’opzione DHCP con lo stesso nome.

Utilizzare le stesse impostazioni del server DHCPv6 Quando selezionato, questi valori verranno estratti automaticamente dalle opzioni DHCPv6.

Range DHCPv6¶

Il parametro Intervallo funziona in modo simile alla stessa impostazione su IPv4, ma vale la pena menzionarlo di nuovo qui a causa delle differenze nell’indirizzamento IPv6.

Data la grande quantità di spazio disponibile all’interno di un /64, un buon trucco è creare un intervallo che limiti gli host a utilizzare un intervallo facile da ricordare o riconoscere. Ad esempio, all’interno di un /64 come 2001:db8:1:1::, impostare l’intervallo DHCPv6 in modo che sia: da 2001:db8:1:1::d:0000 a 2001:db8:1:1::d:FFFF, usando la D nel secondo all’ultima sezione dell’indirizzo come una sorta di stenografia per “DHCP”. Tale intervallo di esempio contiene 2^16 (65,536) IP, che è estremamente grande per gli standard IPv4 di oggi, ma solo una piccola parte dell’intero /64.

Delega del prefisso DHCPv6¶

La delega del prefisso, coperto in precedenza in Delega del prefisso DHCPv6 e Tracciare l’interfaccia, consente di dividere e allocare automaticamente un blocco di indirizzi IPv6 alle reti che vivranno dietro altri router e firewall che risiedono downstream di Firew4LL (ad esempio nella LAN, DMZ, ecc). La maggior parte degli utenti che agiscono in una capacità del client non ne avrà bisogno e probabilmente lo lascerà vuoto.

La delega del prefisso può essere utilizzata per distribuire automaticamente /64 blocchi di a /48 per i router o qualsiasi altra combinazione, purché l’intervallo sia impostato sui limiti della dimensione della delega desiderata. Il router downstream ottiene un indirizzo IPv6 e richiede una delega, e il server ne alloca uno e aggiunge dinamicamente un percorso in modo che sia raggiungibile tramite l’indirizzo DHCPv6 assegnato al client.

L’intervallo di delega del prefisso imposta l’inizio e la fine del pool di delega. L’intervallo di indirizzi IPv6 specificato qui deve essere indirizzato a questo firewall dal router upstream. Ad esempio, per allocare /60 reti al firewall downstream fuori da un determinato intervallo, è possibile specificare da 2001:db8:1111:F000:: a 2001:db8:1111:FF00:: con una dimensione di delega del prefisso di 60. Questo assegna un /60 (16 sottoreti di dimensione /64) a ciascun firewall downstream che richiede una delega in modo che possano a loro volta utilizzare quelli per LAN, VPN, DMZ, ecc. I firewall downstream possono anche delegare ulteriormente la propria allease ai router dietro di loro. Si noti che in questo esempio, 16 delegazioni sarebbero possibili. Regolare l’intervallo e le dimensioni, se necessario.

Quando si creano i valori per l’intervallo e la dimensione della delega, tenere presente che l’intervallo deve iniziare e terminare sui confini che si allineano con la dimensione del prefisso desiderata. In questo esempio /60, l’intervallo non può iniziare o terminare su qualsiasi cosa che abbia un valore nei punti a destra del secondo valore nella quarta sezione dell’indirizzo, quindi può iniziare su 2001:db8:1111:F500:: ma non 2001:db8:1111:F550::.

Mappature statiche DHCPv6¶

Le mappature statiche su DHCPv6 funzionano in modo diverso rispetto a IPv4. Su IPv4, le mappature sono state eseguite utilizzando l’indirizzo MAC del PC. Per IPv6, i progettisti hanno deciso che non era abbastanza buono, dal momento che l’indirizzo MAC di un PC potrebbe cambiare, ma comunque essere lo stesso PC.

Immettere, l”identificatore univoco DHCP o DUID. Il DUID dell’host viene generato dal sistema operativo del client e, in teoria, rimarrà unico per quell’host specifico fino a quando l’utente non costringe un nuovo DUID o il sistema operativo viene reinstallato. Il DUID può variare da 20 byte e varia a seconda del tipo.

Il campo DUID nella pagina di mappatura statica prevede un DUID per un PC client in un formato speciale, rappresentato da coppie di cifre esadecimali, separate da due punti, come 00:01:00:01:1b:a6:e7:ab:00:26:18:1a:86:21.

Come ottenere questo DUID dipende dal sistema operativo. Il modo più semplice è consentire al PC di ottenere un lease tramite DHCPv6, quindi aggiungere una voce dalla Vista delle lease DHCPv6 (lease DHCPv6 di stato). In Windows, può essere trovato come DUID del client di DHCPv6 nell’output di ipconfig /all..

Nota

su Windows, il DUID viene generato al momento dell’installazione, quindi se viene utilizzata un’immagine di base e le workstation vengono clonate da lì, possono finire con lo stesso DUID, e quindi tutti finiscono per tirare lo stesso indirizzo IPv6 su DHCPv6.

Deselezionare il DUID dal registro di sistema prima di creare un’immagine da clonare, emettendo il seguente comando:

reg delete HKLMSYSTEMCurrentControlSetServicesTcpip6Parameters /f /v Dhcpv6DUID

Tale comando può anche essere eseguito su un sistema di lavoro per reimpostare il suo DUID, se necessario.

Relay di DHCP e DHCPv6¶

Le richieste DHCP sono traffico broadcast. Il traffico broadcast è limitato al dominio broadcast in cui viene avviato. Per fornire il servizio DHCP su un segmento di rete senza un server DHCP, utilizzare il relay DHCP per inoltrare tali richieste a un server definito su un altro segmento.

Per configurare il relay DHCP: - Disabilitare il server DHCP su ogni interfaccia - Passare a Servizi>Relay DHCP - Fare clic sulla scheda per l’interfaccia da utilizzare con relay DHCP - Configurare le opzioni come segue:

Abilitare il relay DHCP Selezionato

Aggiungere un ID del circuito e un ID agente alle richieste Selezionare questo per aggiungere un ID del circuito (numero dell’interfaccia Firew4LL) e l’ID agente alla richiesta DHCP. Questo può essere richiesto dal server DHCP sull’altra parte e può aiutare a distinguere dove sono originate le richieste.

Server di destinazione Una casella di immissione manuale per impostare il server DHCP di destinazione

Fare clic su Salvare

La funzione relay di DHCPv6 funziona in modo identico alla funzione relay di DHCP per IPv4.

Risolutore DNS¶

Il risolutore del DNS in Firew4LL utilizza unbound, che è un risolutore DNS di convalida, ricorsivo e che utilizza la cache che supporta DNSSEC e un’ampia varietà di opzioni. Il Resolver DNS è abilitato di default nelle versioni correnti di Firew4LL.

Per impostazione predefinita, il risolutore del DNS interroga direttamente i server DNS della root e non utilizza server DNS configurati in Sistema>Configurazione generale o quelli ottenuti automaticamente da una WAN dinamica. Questo comportamento può essere modificato, comunque, utilizzando l’opzione di inoltro delle Query del DNS. Contattando la root direttamente per impostazione predefinita, elimina molti problemi tipicamente riscontrati dagli utenti con configurazioni DNS locali errate e i risultati DNS sono più affidabili e verificabili con le estensioni di sicurezza del sistema dei nomi di dominio (Domain Name System Security Extensions, DNSSEC).

Opzioni avanzate del risolutore DNS¶

Firew4LL fornisce una GUI per configurare alcune delle opzioni avanzate più comuni disponibili in unbound. Le opzioni di seguito sono documentate come trovate nella pagina principale di unbound.conf.

Nascondere identità Quando impostato, i tentativi di interrogare l’identità del server (id.server e nomehost.bind) sono rifiutati.

Nascondere versione Quando impostato, i tentativi di interrogare la versione del server (version.server e version.bind) sono rifiutati.

Prefetch del supporto Quando abilitato, gli elementi della cache dei messaggi vengono prefetchati prima della scadenza per mantenere aggiornata la cache. Questa opzione può causare un aumento di circa il 10% in più di traffico DNS e del carico sul server, ma gli elementi richiesti di frequente non scadono dalla cache.

Prefetch del supporto della chiave DNS Quando abilitato, le chiavi DNS vengono recuperate in precedenza nel processo di convalida quando viene rilevato un record del firmatario della delega. Questo aiuta a ridurre la latenza delle richieste ma utilizza un po’ più di CPU e richiede che la cache sia impostata sopra lo zero.

Indurire i dati DNSSEC Se questa opzione è disabilitata e non vengono ricevuti dati DNSSEC, la zona viene resa insicura. I dati DNSSEC sono necessari per le zone ancorate alla fiducia. Se tali dati sono assenti, la zona diventa falsa.

Dimensione della cache per i messaggi La cache dei messaggi memorizza i codici di risposta DNS e gli stati di convalida. La cache RRset (Set di record di risorse, resources record set) verrà automaticamente impostata su due volte tale importo. La cache RRset contiene i dati effettivi del record di risorse. Il valore predefinito è 4 MB.

Buffer del TCP in uscita Il numero di buffer del TCP in uscita da allocare per filo. Il valore predefinito è 10. Se impostato su 0, le query TCP non verranno inviate a server autorevoli.

Buffer TCP in entrata Il numero di buffer del TCP in entrata da allocare per filo. Il valore predefinito è 10. Se impostato su 0, le query TCP non verranno accettate da server autorevoli.

Dimensione del buffer EDNS Numero di byte da annunciare come dimensione del buffer di riassemblaggio EDNS. Questo valore viene inserito nei datagrammi UDP inviati ai peer. La raccomandazione per RFC è 4096 (il valore predefinito). Se si verificano problemi di riassemblaggio della frammentazione, di solito osservati come timeout, può essere d’aiuto un valore di 1480. Il valore 512 ignora la maggior parte dei problemi di percorso MTU, ma è eccessivo e può generare una quantità eccessiva di fallback del TCP.

Numero di query per filo Il numero di query che ogni filo servirà contemporaneamente. Se arrivano ulteriori query che devono essere servite e nessuna query può essere spintonata, le nuove query vengono eliminate

Spingere il timeout Timeout utilizzato quando il server è molto occupato. Questo protegge dalla negazione del servizio attraverso query lente o alti tassi di query. Il valore predefinito è 200 millisecondi. Impostare un valore che approssima il tempo di andata e ritorno ai server dell’autorità. Quando arrivano nuove query, il 50% può essere eseguito e il 50% viene sostituito da nuove query se sono più vecchie del timeout dichiarato.

TTL massimo per RRset e messaggi Il tempo massimo di vita (TTL) per RRset e messaggi nella cache, specificato in secondi. Il valore predefinito è 86400 secondi (1 giorno). Quando il TTL interno scade l’elemento cache è scaduto. Questo può essere configurato per forzare il risolutore a interrogare i dati più spesso e non fidarsi dei valori TTL (molto grandi)

TTL minimo per RRset e messaggi Il tempo minimo di vita per RRset e messaggi nella cache, specificato in secondi. Il valore predefinito è 0 secondi. Se un record ha un TTL inferiore al valore minimo configurato, i dati possono essere memorizzati nella cache più a lungo del proprietario del dominio previsto e quindi vengono effettuate meno query per cercare i dati. Il valore 0 garantisce che i dati nella cache non vengano mantenuti più a lungo del proprietario del dominio previsto. Valori elevati possono causare problemi in quanto i dati nella cache potrebbero non corrispondere ai dati effettivi se cambiano.

TTL per le voci della cache dell’host Tempo di vita, in secondi, per le voci nella cache dell’host dell’infrastruttura. La cache dell’host dell’infrastruttura contiene i tempi di andata e ritorno, le inadeguatezze e le informazioni di supporto EDNS per i server DNS. Il valore predefinito è 15 minuti.

Numero di host da memorizzare nella cache Numero di host dell’infrastruttura per i quali le informazioni sono memorizzate nella cache. Il valore predefinito è 10,000.

Soglia di risposta indesiderata Se abilitato, un numero totale di risposte indesiderate viene tracciato in ogni filo. Quando viene raggiunta la soglia, viene eseguita un’azione difensiva e viene stampato un avviso sul file di registro. L’azione difensiva è quella di cancellare le cache RRset e dei messagi, sperando di eliminare qualsiasi veleno. Il valore predefinito è disabilitato, ma se abilitato viene suggerito un valore di 10 milioni.

Livello Di Registro Selezionare la verbosità del registro. Il valore predefinito è il livello 1.

Livello 0 Nessuna verbosità, solo errori. Livello 1 Informazioni operative. Livello 2 Informazioni operative dettagliate. Livello 3 Informazioni sul livello di query, output per query. Livello 4 Informazioni a livello dell’algoritmo. Livello 5 Registra l’identificazione del client per errori di cache.

Disabilitare il controllo di accesso aggiunto automaticamente Disabilita le voci di controllo degli accessi aggiunte automaticamente. Per default, sono consentite reti IPv4 e IPv6 che risiedono su interfacce interne di questo firewall. Le reti consentite devono essere configurate manualmente nella scheda Elenchi di accesso se selezionata.

Supporto a 0x20 bit sperimentale Utilizzare bit casuali codificati 0x20 nella query DNS per sventare i tentativi di spoofing. Vedere le implementazione progetto dns-0x20 per ulteriori informazioni.

DNS Resolver liste di accesso¶

Unbound richiede elenchi di accesso (ACL) per controllare quali client sono autorizzati a inviare query. Per impostazione predefinita, le reti IPv4 e IPv6 che risiedono su interfacce interne di questo firewall sono consentite. Le reti aggiuntive devono essere consentite manualmente.

Nota

Gli ACL automatici possono essere disabilitati utilizzando l’opzione Disattivare il controllo dell’accesso automaticamente aggiunto nella scheda Impostazioni avanzate.

Per gestire gli elenchi di accesso per il risolutore del DNS, passare a Servizi>Risolutore del DNS, scheda Elenchi di accesso. Da questo elenco possono essere aggiunte nuove voci e le voci esistenti possono essere modificate o cancellate.

Quando si aggiunge o si modifica una voce, sono disponibili le seguenti opzioni:

Nome della lista di accesso Il nome dell’elenco di accesso, che viene visualizzato come commento nel file di configurazione dell’elenco di accesso.

Azione Metodo di gestione delle reti contenute in questo elenco di accesso

Negare Arresta le query dai client nelle reti configurate

Rifiutare Arresta le query dai client nelle reti configurate e invia un codice di risposta come RIFIUTATO

Consentire Consente le query dai client nelle reti configurate

Consentire lo snoop Consente query ricorsive e non ricorsive dai client nelle reti configurate, utilizzate per lo snooping della cache e in genere configurate solo su host amministrativi.

Descrizione Un campo di testo più lungo per le note di riferimento su questa voce.

Reti Un elenco di reti da governare con questa voce di elenco di accesso.

DNS Resolver e IPv6¶

Il risolutore del DNS è pienamente compatibile con IPv6. Accetta e fa query su IPv6, supporta i record AAAA e non ha problemi noti con alcun aspetto di IPv6 e gestione DNS.

Configurazione del risolutore del DNS¶

Per configurare il risolutore del DNS, passare a Servizi>Risolutore del DNS

Abilitare Selezionare questa casella per attivare il risolutore del DNS o deselezionare per disabilitare questa funzionalità. Il forwarder del DNS e il risolutore del DNS non possono essere entrambi attivi contemporaneamente sulla stessa porta, quindi disabilitare il forwarder del DNS o spostare un servizio o l’altro su una porta diversa prima di tentare di abilitare il risolutore del DNS.

Porta in ascolto Per impostazione predefinita, il risolutore del DNS ascolta sulla porta TCP e UDP 53. Questo è normale per qualsiasi server DNS, in quanto è la porta che il client cercherà di utilizzare. Ci sono alcuni casi in cui è desiderabile spostare il risolutore del DNS su un’altra porta di ascolto, come 5353 o 54, quindi è possibile inoltrare fonti specifiche tramite la porta forward.

Interfacce Per impostazione predefinita, il risolutore del DNS ascolta su ogni interfaccia disponibile e indirizzo IPv4 e IPv6. Il controllo dell’interfaccia limita le interfacce in cui il forwarder del DNS accetterà e risponderà alle query. Questo può essere utilizzato per aumentare la sicurezza oltre alle regole del firewall. Se è selezionata un’interfaccia specifica, gli indirizzi IPv4 e IPv6 su tale interfaccia verranno utilizzati per rispondere alle query. Il demone unbound si legherà solo all’interfaccia selezionata. Le query inviate ad altri indirizzi IP sul firewall verranno scartate silenziosamente.

Interfacce di rete in uscita Per impostazione predefinita, il risolutore del DNS utilizza tutte le interfacce per le query in uscita, quindi genererà la query da qualsiasi interfaccia e indirizzo IP sia più vicino al server di destinazione da una prospettiva di routing. La selezione di interfacce specifiche limiterà le scelte solo a interfacce specifiche che possono essere utilizzate come fonte di query.

Tipo di zona locale del dominio di sistema Questa opzione determina il tipo di zona locale configurata in unbound per il dominio di sistema. Il tipo di zona regola il tipo di risposta da dare ai client quando non c’è corrispondenza nei dati locali come le sovrascritture degli host, gli host DHCP, ecc. In ogni caso, se c’è una corrispondenza locale, la query viene risolta normalmente. I tipi disponibili per governare le risposte non corrispondenti sono:

Negare Elimina la query e non risponde al client.

Rifiutare Notifica al client che la query è stata rifiutata (utilizzando rcode RIFIUTATO).

Statico Restituisce una risposta NESSUNDATO o NXDOMAIN al client.

Trasparente Questo è il comportamento predefinito. Se la query è per un nome che non esiste localmente, viene risolta come al solito. Se il nome ha una corrispondenza locale ma il tipo è diverso, una risposta NESSUNERRORE, NESSUNDATO viene inviata al client

Tipo Trasparente Analogo a trasparente, passa anche le query in cui il nome corrisponde ma il tipo no. Ad esempio, se un client esegue una query per un record AAAA ma esiste solo un record A, la query AAAA viene trasmessa anziché ricevere una risposta negativa.

Reindirizzare Gestisce le query dai dati locali e reindirizza le query per le zone sotto la zona locale (ad esempio sottodomini). Questo può essere utilizzato per controllare le query per tutti i sottodomini sotto il dominio specificato.

Informare Risponde normalmente, ma registra la query del client.

Negare e informare Nega e registra la query.

Nessun valore predefinito Disabilita qualsiasi contenuto predefinito per la zona senza influire sul comportamento delle query.

DNSSEC Abilita le estensioni della sicurezza di sistema per il nome del dominio (Domain Name System Security Extensions, DNSSEC), che consente ai client di fidarsi della sorgente e del contenuto delle risposte DNS. Questo è abilitato per impostazione predefinita. DNSSEC protegge dalla manipolazione delle risposte DNS, come l’avvelenamento della cache DNS o altre intercettazioni di query, ma non rende segreto il contenuto delle risposte. DNSSEC funziona meglio quando si utilizzano direttamente i server root, a meno che i server di inoltro supportino DNSSEC. Se i server DNS upstream non supportano DNSSEC in modalità di inoltro o con sovrascritture di dominio, se è noto che le query DNS vengono intercettate upstream o che i client presentano problemi con risposte DNS di dimensioni eccessive, potrebbe essere necessario disabilitare DNSSEC.

Inoltro di query del DNS Disabilitato per impostazione predefinita. Se abilitato, unbound utilizzerà i server DNS di sistema da Sistema>Configurazione generale o quelli ricevuti da una WAN dinamica, piuttosto che usare direttamente i server root. Questo è meglio per uno scenario Multi-WAN in cui è desiderato un controllo accurato del routing delle query DNS, ma in genere richiede anche la disabilitazione di DNSSEC a causa della mancanza di supporto da parte dei server DNS upstream o di altri problemi che inoltrano le query.

Registrazione DHCP Quando è attivo, i nomi delle macchine interne per i client DHCP possono essere risolti utilizzando il DNS. Funziona solo per i client che specificano un hostname nelle loro richieste DHCP. Il nome di dominio da Sistema>Configurazione generale viene utilizzato come nome di dominio sugli host.

DHCP statico Funziona come Registrare le lease DHCP nel forwarder del DNS, tranne che registra invece gli indirizzi di mappatura statica DHCP.

Opzioni personalizzate Un’area di testo per l’immissione di direttive avanzate per unbound che non sono supportate direttamente dalla GUI. Se unbound non si avvia correttamente dopo aver inserito le opzioni personalizzate, Aggiungere server: su una riga prima delle opzioni personalizzate.

Sovrascritture Host

Le voci DNS personalizzate possono essere create nella sezione sovrascritture host della pagina. Le sovrascritture host possono definire nuovi record o sovrascrivere i record esistenti in modo che i client locali ricevano le risposte configurate anziché le risposte dai server DNS upstream. Questo è utile anche per le configurazioni del DNS diviso (vedi DNS diviso) e come mezzo semi-efficace per bloccare l’accesso a determinati siti web specifici.

È possibile definire più record per lo stesso hostname e tutti gli indirizzi IP verranno restituiti nel risultato. Questo può essere utilizzato per fornire sia un risultato IPv4 (A) che IPv6 (AAAA) per un singolo hostname.

Nota

Non è consigliabile utilizzare solo la funzionalità di override del DNS come mezzo per bloccare l’accesso a determinati siti. Ci sono innumerevoli modi per aggirare questo. Fermerà gli utenti non tecnici, ma è facile da aggirare per quelli con più attitudine tecnica.

Host Questo campo definisce solo la parte del hostname del record DNS (senza il dominio), ad esempio www.. Può essere lasciato vuoto per creare un record di override per il dominio stesso (simile a un record “@” in un legame.)

Dominio Questo campo è obbligatorio e definisce il nome di dominio per la voce override, ad es. esempio.com.

Indirizzo IP L’indirizzo IP (IPv4 o IPv6) da restituire come risultato per una ricerca DNS di questa voce.

Descrizione Una descrizione di testo utilizzata per identificare o fornire ulteriori informazioni su questa voce.

Nome aggiuntivo per questo host Definisce i nomi host aggiuntivi per lo stesso indirizzo IP (proprio come i record CNAME) per mantenerli in una singola voce di override.

Sovrascritture di dominio¶

Le sovrascritture di dominio si trovano nella parte inferiore della pagina del risolutore del DNS. Queste voci specificano un server DNS alternativo da utilizzare per risolvere un dominio specifico.

Un esempio di dove questo è comunemente distribuito è nelle reti di piccole imprese con un singolo server interno con Active Directory, di solito il Server per piccoli business di Microsoft (Microsoft Small Business Server). Le richieste DNS per il nome di dominio di Active Directory devono essere risolte dal server Windows interno affinché Active Directory funzioni correttamente. L’aggiunta di un override per il dominio di Active Directory che punta all’indirizzo IP interno di Windows server assicura che questi record siano risolti correttamente se i client utilizzano questo firewall come server DNS o il server Windows direttamente.

In un ambiente Active Directory, la migliore pratica è quella di far sì che i client utilizzino sempre il server DNS di Windows come server DNS primario, in modo che la registrazione dinamica dei nomi e altre attività DNS correlate al dominio funzionino correttamente. In ambienti con un solo server DNS di Windows, abilitare il risolutore del DNS con un override per il dominio Active Directory e utilizzare questo firewall come server DNS secondario per le macchine interne. Ciò garantisce che la risoluzione DNS (ad eccezione di Active Directory) non abbia un singolo punto di errore e che la perdita del singolo server non significhi un’interruzione completa di Internet. La perdita di un singolo server in un tale ambiente di solito avrà conseguenze significative, ma gli utenti saranno più inclini a lasciare l’amministratore da solo per risolvere il problema se possono ancora controllare i loro Facebook, Twitter, e tutti gli altri nel frattempo.

Un altro uso comune delle sovrascritture DNS è quello di risolvere i domini DNS interni in siti remoti utilizzando un server DNS nel sito principale accessibile tramite VPN. In tali ambienti tutte le query DNS vengono in genere risolte nel sito centrale per il controllo centralizzato sul DNS, tuttavia alcune organizzazioni preferiscono consentire la risoluzione DNS di Internet con Firew4LL in ciascun sito e inoltrare solo le query per i domini interni al server DNS centrale.

Nota

per funzionare su IPsec è necessario un percorso statico. Per

ulteriori informazioni, vedere Traffico avviato da |firew4ll| e IPsec.

Dominio Il campo del dominio imposta il nome di dominio che verrà risolto utilizzando questa voce. Questo non deve essere un TLD valido, può essere qualsiasi cosa (ad esempio locale, test, lab), o può essere un vero nome di dominio ( esempio.com).

Indirizzo IP Specifica l’indirizzo IP del server DNS a cui vengono inviate le query per i nomi host nel dominio. Se il server DNS di destinazione è in esecuzione su una porta diversa da 53, aggiungere il numero di porta dopo l’indirizzo IP con un @ che separa i valori, ad esempio:

192.0.2.3@5353Descrizione Una descrizione di testo utilizzata per identificare o fornire ulteriori informazioni su questa voce.

Il risolutore del DNS e Multi-WAN¶

Con le impostazioni predefinite, il risolutore DNS avrà problemi in un ambiente Multi-WAN. Il problema principale è che il risolutore DNS vuole interrogare direttamente i server DNS della root. Queste query verranno inviate solo utilizzando il gateway predefinito. Se la WAN contenente il gateway predefinito fallisce, è probabile che anche le query DNS falliscano. Tuttavia, ci sono modi per aggirare questa limitazione:

Modalità di inoltro

Abilitare l’inoltro delle query DNS e configurare almeno un server DNS per gateway della WAN in Sistema>Configurazione generale. Potrebbe anche essere necessario disabilitare DNSSEC, a seconda del supporto del server DNS upstream.

Commutazione predefinita del gateway¶

Abilitare la Commutazione predefinita del gateway sotto Sistema>Avanzate, nella scheda Varie. Questo sposterà il gateway predefinito al prossimo gateway disponibile se il default preferito fallisce. Tuttavia, questa opzione è ancora considerata sperimentale e può avere problemi in alcuni casi.

Il risolutore del DNS Resolver e la protezione del rebinding del DNS¶

Per impostazione predefinita, la protezione del rebinding del DNS è abilitata e le risposte agli indirizzi IP privati vengono rifiutate. Per consentire le risposte degli indirizzi IP privati da un dominio noto, utilizzare la casella delle Opzioni personalizzate nelle impostazioni del risolutore DNS per configurare i domini consentiti come segue:

server: private-domain: «example.com»

Il DNS Forward¶

Il forwarder DNS in Firew4LL è un risolutore DNS che memorizza nella cache che utilizza il demone dnsmasq. È disabilitato per impostazione predefinita nelle versioni correnti, con il Risolutore del DNS (unbound) attivo per impostazione predefinita. Il forwarder DNS rimarrà abilitato su sistemi più vecchi o sistemi aggiornati in cui era attivo in precedenza.

Il forwarder DNS utilizza server DNS configurati in Sistema>Configurazione generale o quelli ottenuti automaticamente da un ISP per interfacce WAN configurate dinamicamente (DHCP, PPPoE, PPTP). Per le connessioni WAN degli indirizzi IP statici, i server DNS devono essere inseriti in Sistema>Configurazione generale o durante la procedura guidata di configurazione per il funzionamento del forwarder DNS. I server DNS configurati staticamente possono essere utilizzati anche con interfacce WAN configurate dinamicamente Consentire che l’elenco dei server DNS sia sovrascritto da DHCP/PPP nella casella WAN nella pagina Sistema>Configurazione generale.

Per impostazione predefinita, lo forwarder DNS interroga tutti i server DNS contemporaneamente e viene utilizzata e memorizzata nella cache l’unica risposta ricevuta. Ciò si traduce in un servizio DNS molto più veloce dal punto di vista del client e può aiutare a risolvere i problemi derivanti da server DNS che sono intermittenti lenti o hanno un’elevata latenza, specialmente in ambienti Multi-WAN. Questo comportamento può essere disabilitato attivando l’opzione Interrogare i server DNS in sequenza.

Il forwarder DNS e IPv6¶

Il forwarder DNS è pienamente compatibile con IPv6. Accetta e fa interrogazioni su IPv6, supporta i record AAAA e non ha problemi noti con alcun aspetto di IPv6 e gestione DNS.

Configurazione del forwarder del DNS¶

Per configurare il forwarder DNS, passare a Servizi> Forwarder DNS

Le opzioni disponibili per il forwarder DNS sono:

Abilitare Selezionare questa casella si attiva il forwarder DNS o deselezionarla per disabilitare questa funzionalità. Il forwarder DNS e il risolutore DNS non possono essere entrambi attivi contemporaneamente sulla stessa porta, quindi disabilitare il risolutore DNS o spostare un servizio o l’altro su una porta diversa prima di tentare di abilitare il forwarder DNS.

Registrazione di DHCP Quando è attivo, i nomi delle macchine interne per i client DHCP possono essere risolti utilizzando DNS. Funziona solo per i client che specificano un hostname nelle loro richieste DHCP. Il nome di dominio da Sistema>Configurazione generale viene utilizzato come nome di dominio sugli host.

DHCP statico Funziona come Registrare lease DHCP nel forwarder DNS, tranne che registra invece gli indirizzi di mappatura statica DHCP.

Prefererire DHCP Quando un indirizzo IP ha più nomi host, fare una ricerca inversa può dare un risultato non protetto se uno dei nomi host è tra le sovrascritture di host e il sistema utilizza un altro hostname su DHCP. Selezionando questa opzione verranno posizionati i nomi host ottenuti da DHCP sopra le mappature statiche nel file degli host sul firewall, facendoli prima consultare. Ciò influisce solo sulle ricerche inverse (PTR), poiché restituiscono solo il primo risultato e non di più. Ad esempio, ciò produrrebbe un risultato come labserver01.example.com, il DHCP di un server di prova ha ottenuto l’indirizzo IP, piuttosto che un nome di override host come testwww.example.com che sarebbe stato restituito altrimenti.

Interrogare i server DNS in sequenza Per impostazione predefinita, il firewall interroga tutti i server DNS contemporaneamente e utilizza il risultato più veloce. Questo non è sempre desiderabile, specialmente se esiste un server DNS locale con nomi host personalizzati che potrebbero essere aggirati utilizzando un server DNS più veloce ma pubblico. Selezionando questa opzione, le query vengono eseguite su ciascun server DNS in sequenza dall’alto verso il basso e il firewall attende un timeout prima di passare al server DNS successivo nell’elenco.

Richiedere il dominio Richiede che un nome di dominio sui nomi host venga inoltrato ai server DNS di upstream. Gli host senza nome verranno comunque controllati rispetto alle sovrascritture host e ai risultati DHCP, ma non verranno interrogati sui nomi del server configurati sul firewall. Invece, se un hostname breve non esiste localmente, un risultato NXDOMAIN (“non trovato”) viene restituito al client.

Non inoltrare ricerche inverse private Se selezionata, questa opzione impedisce a dnsmasq di effettuare ricerche DNS inverse (Record PTR) per gli indirizzi IP privati RFC1918 sui nomi del server upstream. Restituirà comunque i risultati dalle voci locali. È possibile utilizzare una voce di override del dominio per la zona di ricerca inversa, ad esempio 1.168.192 .in-addr.arpa, in modo che le query per una Subnet specifica saranno ancora inviate a un server DNS specifico.

Porta in ascolto Per impostazione predefinita, il forwarder DNS ascolta sulla porta TCP e UDP 53. Questo è normale per qualsiasi server DNS, in quanto è la porta che il client cercherà di utilizzare. Ci sono alcuni casi in cui è desiderabile spostare il forwarder del DNS su un’altra porta di ascolto, come 5353 o 54, quindi è possibile inoltrare query specifiche tramite la porta forward.

Interfacce Per impostazione predefinita, il forwarder del DNS ascolta su ogni interfaccia disponibile e tutti gli indirizzi IPv4 e IPv6 disponibili. Il controllo dell’interfaccia limita le interfacce in cui il forwarder DNS accetterà e risponderà alle query. Questo può essere utilizzato per aumentare la sicurezza oltre alle regole del firewall. Se è selezionata un’interfaccia specifica, gli indirizzi IPv4 e IPv6 su tale interfaccia verranno utilizzati per rispondere alle query. Le query inviate ad altri indirizzi IP sul firewall verranno scartate silenziosamente.

Binding rigoroso dell’interfaccia Quando è impostato, il forwarder DNS si legherà solo alle interfacce contenenti gli indirizzi IP selezionati nel controllo dell’interfaccia, piuttosto che collegarsi a tutte le interfacce e scartare le query ad altri indirizzi. Questo può essere utilizzato in modo simile alla porta di ascolto per controllare il modo in cui il servizio si lega in modo che possa coesistere con altri servizi DNS con opzioni simili.

Nota

Questa opzione non è compatibile con IPv6 nella versione corrente del demone del forwarderDNS Forwarder, dnsmasq. Se questa opzione è selezionata, il processo dnsmasq non verrà associato a nessun indirizzo IPv6.

Opzioni avanzate¶

I parametri di configurazione dnsmasq personalizzati che non sono configurabili nella GUI possono essere inseriti in Opzioni avanzate. Ad esempio, per impostare un TTL inferiore per i record DNS, immettere max-ttl=30. Oppure crea un record DNS wild card da risolvere .lab.example.com to 192.2.5.6 specificando address=/lab.example.com/192.2.5.6.

I comandi devono essere separati da uno spazio o da una nuova riga. Per ulteriori informazioni sui possibili parametri che possono essere utilizzati, consultare la documentazione dnsmasq.

Sovrascrittura degli host¶

Le voci di override dell’host forniscono un mezzo per configurare le voci DNS personalizzate. La configurazione è identica alle Sovrascritture dell’host nel risolutore DNS, usarlo come riferimento per i dettagli.

Sovrascrittura dei domini¶

Le sovrascritture di dominio configurano un server DNS alternativo da utilizzare per risolvere un dominio specifico. La configurazione è identica alle sovrascritture di dominio nel risolutore DNS, con alcune leggere differenze:

Dominio Il campo del dominio imposta il nome di dominio che verrà risolto utilizzando questa voce. Questo non deve essere un TLD valido, può essere qualsiasi cosa (ad esempio locale, test, lab), o può essere un vero nome di dominio ( esempio.com).

Indirizzo IP Questo campo può essere utilizzato in uno di questi tre modi. Innanzitutto, può essere utilizzato per specificare l’indirizzo IP del server DNS a cui vengono inviate le query per i nomi host nel dominio. In secondo luogo, può essere utilizzato per sovrascrivere un’altra voce inserendo #. Ad esempio, per inoltrare example.com a 192.2.66.2, ma avere lab.example.com inoltrato ai nomi del server standard, inserire un # in questo campo. In terzo luogo, può essere utilizzato per evitare ricerche non locali inserendo un !. Se esistono voci di override host per www.example.org e mail.example.org, ma altre ricerche per gli host sotto example.org non devono essere inoltrate ai server DNS remoti, immettere un ! in questo campo.

IP di sorgente Questo campo è facoltativo e viene utilizzato principalmente per contattare un server DNS attraverso una VPN. In genere solo specifici indirizzi IP locali sono in grado di attraversare una VPN, questo campo specifica quale indirizzo IP sul firewall viene utilizzato per l’a sorgente del DNS in modo che le query passino correttamente.

Descrizione Una descrizione di testo utilizzata per identificare o fornire ulteriori informazioni su questa voce.

Forwarder DNS e Multi-WAN¶

Il forwarder DNS è pienamente compatibile con Multi-WAN. Configurare almeno un server DNS per il gateway WAN in Sistema>Configurazione generale.

Forwarder DNS e protezione con il rebinding del DNS¶

Per impostazione predefinita, la protezione con il rebinding del DNS è abilitata e le risposte agli indirizzi IP privati vengono rifiutate. Per consentire le risposte degli indirizzi IP privati da un dominio noto, utilizzare la casella Opzioni avanzate nelle impostazioni del forwarder DNS per configurare i domini consentiti come segue:

rebind-domain-ok=/example.com/

DNS dinamico¶

Il client del DNS dinamico integrato in Firew4LL registra l’indirizzo IP di un’interfaccia WAN con una varietà di fornitori di servizi DNS dinamici. Questo viene utilizzato per accedere in remoto ai servizi su host che dispongono di WAN con indirizzi IP dinamici, più comunemente VPN, server web e così via.

Qualsiasi numero di client DNS dinamici può essere configurato utilizzando uno qualsiasi degli oltre 20 diversi fornitori di DNS dinamici o anche fornitori di DNS dinamici personalizzati. I client dei DNS dinamici possono utilizzare qualsiasi WAN e possono persino registrare l’indirizzo IP pubblico reale in ambienti in cui il firewall riceve un indirizzo IP privato per la sua WAN ed è upstream.

Oltre ai tipici provider di DNS dinamici basati su HTTP/HTTPS, Firew4LL supporta anche gli aggiornamenti di DNS dinamici in stile RFC 2136 direttamente sui server DNS.

DNS dinamico e IPv6¶

Al momento della stesura di questo documento, ci sono pochissimi provider di DNS dinamici che offrono supporto IPv6. Le scelte disponibili sono limitate a HE.net quando ospitano DNS per un dominio, tipi personalizzati e server RFC 2136.

Configurazione di un client del DNS dinamico¶

Firew4LL consente la registrazione con molti diversi provider di DNS dinamici. I provider disponibili possono essere visualizzati facendo clic sul selettore del Tipo di servizio. Ulteriori informazioni sui fornitori possono essere trovate cercando il loro nome per trovare il loro sito web. Diversi offrono un servizio di livello base senza alcun costo, e alcuni offrono servizi premium aggiuntivi ad un costo. C’è anche un’opzione personalizzata che consente a un URL personalizzato di ospitare un provider non supportato.

Selezionare un provider, visitare il loro sito web, registrarsi per un account e impostare un hostname. Le procedure variano con ogni fornitore, ma tutti hanno istruzioni sui loro siti web. Dopo aver configurato un hostname con un provider, configurare Firew4LL con le impostazioni corrispondenti.

La maggior parte dei fornitori hanno le stesse opzioni o simili. Ci sono alcuni tipi con opzioni personalizzate che saranno coperti più avanti in questa sezione.

Per configurare un client DNS dinamico:

Passare a Servizi>DNS dinamico

Configurare le opzioni come segue:

Disabilitare Selezionare per disabilitare la voce, o lasciare deselezionato in modo che sia attivo.

Tipo di servizio Selezionare il provider DNS dinamico qui.

Interfaccia da monitorare Selezionare l’interfaccia che dispone dell’indirizzo IP da tenere aggiornato, ad esempio WAN o un’interfaccia OPTx. La selezione di un gruppo di gateway per l’interfaccia consente alla voce DNS dinamica di passare la WAN in modo che possa consentire il failover Multi-WAN in entrata dei servizi su questo hostname.

Hostname Immettere l’hostname creato presso il provider DNS dinamico. Questo è in genere il nome di dominio completo qualificato, come ad esempio myhost.example.com, eccetto per Namecheap dove questa è solo la parte host dell’indirizzo.

Nome di dominio Per gli host di Namecheap, questa casella deve essere impostata sulla parte di dominio del hostname completo.

MX Un record MX (scambiatore di posta, mail Exchanger) è il modo in cui i server di posta Internet sanno dove consegnare la posta per un dominio. Alcuni provider DNS dinamici consentono di configurare i record MX tramite il client del DNS dinamico. Se il provider scelto lo consente, immettere l’hostname del server di posta che riceverà posta Internet per il dominio DNS dinamico.

Wildcard Quando il DNS wildcard è abilitato su un nome DNS dinamico, tutte le query dei nomi host sotto il dominio specificato si risolveranno all’indirizzo IP del hostname del DNS dinamico. Ad esempio, se l’hostname è example.dyndns.org, abilitare il wildcard farà in modo che *.example.dyndns. org (a.example.dyndns.org, b.example.dyndns.org, etc.) risolva lo stesso come example.dyndns.org.

Registrazione dettagliata Selezionare questa opzione per aumentare la registrazione per il processo di aggiornamento del DNS dinamico, utile per la risoluzione dei problemi di aggiornamento.

Verificare il peer SSL Una volta selezionato, il certificato SSL del server del provider DynDNS sarà validizzato. Alcuni server con certificati autofirmati, o quelli che utilizzano una CA meno comune, possono richiedere che questo sia impostato.

Nome utente Immettere il nome utente per il provider del DNS dinamico. I requisiti specifici del fornitore sono:

Nome a buon mercato (Namecheap), FreeDNS Lasciare vuoto

Route 53 Immettere l’ID della chiave di accesso

GleSYS Immettere l”utente API

Personalizzato Il nome utente viene utilizzato con l’autenticazione HTTP di base e può essere lasciato vuoto.

Password Immettere la password per il provider del DNS dinamico. Requisiti specifici del fornitore sono:

Nome a buon mercato (Namecheap), FreeDNS questo è il **Token di autenticazione **

Route 53 Inserire la chiave di accesso segreto

GleSYS Immettere la chiave API

DNS semplice (DNSimple) Immettere il Token API

Descrizione Un campo di testo per riferimento.

Fare click su Salvare

Provider con impostazioni extra o diverse¶

Alcuni provider hanno impostazioni speciali o determinati campi che devono essere impostati in un modo specifico che potrebbe non essere ovvio. Le differenze sono delineate in questa sezione.

Namecheap¶

Come accennato in precedenza nelle impostazioni di cui sopra, Namecheap richiede che il nome di dominio completo sia suddiviso nella parte del hostname e nella parte del nome di dominio in campi separati.

Quando si imposta il DNS dinamico per un dominio Namecheap, un token di autenticazione viene fornito da Namecheap. Questo va nel campo Password e il campo Username viene lasciato vuoto.

Tunnelbroker di HE.net¶

La scelta dell’intermediario del tunnel (tunnel broker) di HE.net aggiorna un indirizzo IP dell’endpoint del tunnel IPv6 quando l’IP della WAN cambia. Il hostname in questo caso è l”ID del tunnel da HE.net.

Route 53¶

Quando si utilizza un tipo di Route 53 di Amazon, Il nome utente è l’ID della chiave di accesso fornito da Amazon.

Le seguenti opzioni aggiuntive sono disponibili quando si utilizza Route 53:

Verificare il peer SSL Abilitare per verificare il certificato del server quando si utilizza HTTPS

L’ID di zona Ricevuto durante la creazione del dominio nella Route 53. Deve essere compilato.

TTL Tempo di vita per il record DNS.

Personalizzato¶

Il tipo DNS dinamico personalizzato configura le opzioni che consentono l’aggiornamento di servizi altrimenti non supportati. Quando si utilizza il tipo di DNS dinamico personalizzato, i campi Nome utente e Password vengono inviati utilizzando l’autenticazione HTTP di base.

Le seguenti opzioni aggiuntive sono disponibili quando si utilizza Personalizzato:

Interfaccia per inviare l’aggiornamento da Quasi sempre uguale all’interfaccia, ma può essere modificata secondo necessità.

Forzare la risoluzione IPv4 Quando selezionata, l’host di aggiornamento verrà risolto solo utilizzando IPv4

Verificare il peer SSL Abilitare per verificare il certificato del server quando si utilizza HTTPS

Aggiornare l’URL L’URL fornito dal provider del DNS dinamico per gli aggiornamenti. Se l’indirizzo IP deve apparire nell’URL, inserirlo come %IP% e il valore reale verrà sostituito se necessario.

Corrispondenza dei risultati Definisce l’output previsto dalla query della DNS dinamica. Se riesce e corrisponde all’output dato, Firew4LL saprà che l’aggiornamento ha avuto successo. Se non corrisponde esattamente, si presume che l’aggiornamento non sia riuscito. Lasciare vuoto per disabilitare il controllo dei risultati.

DNSSimple¶

Verificare il peer SSL Abilitare per verificare il certificato del server quando si utilizza HTTPS

ID di zona Ricevuto durante la creazione del dominio.

TTL Tempo di vita per il record DNS.

Configurazione degli aggiornamenti DNS dinamici RFC 2136¶

DNS dinamico RFC 2136 registra un hostname su qualsiasi server DNS che supporta gli aggiornamenti di stile RFC 2136. Questo può essere utilizzato per aggiornare i record DNS sui server DNS BIND e Windows, tra gli altri.

Le voci DNS dinamiche RFC 2136 possono essere utilizzate contemporaneamente ai fornitori di servizi DNS dinamici in stile regolare e, come tali, è possibile creare un numero qualsiasi di voci. RFC 2136 aggiornerà il record A e il record AAAA se IPv6 è configurato sull’interfaccia monitorata.

La configurazione dell’infrastruttura del server per l’hosting del DNS dinamico RFC 2136 va oltre lo scopo di questo libro, ma esiste un how-to di base sulla documentazione wiki di Firew4LL che copre l’impostazione di BIND per gestire gli aggiornamenti RFC 2136.

Per configurare un client DNS dinamico RFC 2136:

Passare a Servizi>DNS dinamico

Fare clic sulla scheda RFC 2136

Configurare le opzioni come segue:

Abilitare Controlla se la voce è attiva o meno. Se non è selezionata, gli aggiornamenti non verranno eseguiti per questa voce.

Interfaccia L’indirizzo IP sull’interfaccia scelta verrà inviato durante l’esecuzione dell’aggiornamento DNS.

Hostname Il nome di dominio completo (FQDN) della voce del DNS dinamico da aggiornare. Ad esempio, myhost.example.com.

TTL Il tempo di vita per la voce DNS, di pochi secondi. Valori più alti saranno memorizzati nella cache più a lungo da altri server del nome, quindi i valori più bassi sono meglio per essere sicuri che gli aggiornamenti DNS vengano rilevati in modo tempestivo da altri server. Di solito un valore compreso tra 30 e 180 secondi è ragionevole, a seconda della frequenza con cui l’indirizzo IP cambia.

Nome chiave Il nome della chiave come specificato nella configurazione del server DNS. Per le chiavi host, questo è in genere il FQDN, quindi sarebbe identico al valore nel campo nome dell’host. Per le chiavi di zona questo sarebbe il nome della zona DNS.

Tipo di chiave Può essere uno di zona, un host o un utente. Il tipo di chiave è determinato dal server, quindi consultare la configurazione del server o l’amministratore del server DNS per determinare il tipo di chiave. In genere questo è impostato su Host.

Chiave Contiene il testo effettivo della chiave, ad esempio /0/4bxF9A08n/zke/vANyQ”“. Questo valore viene generato dal server DNS o dall’amministratore.

Server L’indirizzo IP o l’hostname del server DNS a cui vengono inviati gli aggiornamenti.

Protocollo Quando deselezionato, l’aggiornamento DNS viene inviato su UDP, quando selezionato utilizza invece TCP.

Utilizzare l’IP pubblico Per impostazione predefinita, l’indirizzo IP dell’interfaccia viene sempre inviato al server del nome per l’aggiornamento DNS. Se questa casella è selezionata, quando viene rilevato un indirizzo IP privato nell”interfaccia selezionata, viene eseguito un controllo per determinare l’indirizzo IP pubblico effettivo e quindi l’indirizzo IP viene utilizzato per l’aggiornamento DNS.

Tipo di record Determina quali record verranno aggiornati per questa voce. Per l’indirizzo IPv4, utilizzare A, per IPv6, utilizzare AAAA, o scegliere entrambi.

Descrizione Una descrizione a testo libero come riferimento.

Come per gli altri tipi di DNS dinamici, gli aggiornamenti RFC 2136 vengono eseguiti solo quando viene rilevata una modifica dell’indirizzo IP o una volta ogni 25 giorni.

SNMP¶

Il demone del protocollo di gestione della rete semplice (Simple Network Management Protocol, SNMP) consente il monitoraggio remoto di alcuni parametri di sistema Firew4LL. A seconda delle opzioni scelte, il monitoraggio può essere eseguito per il traffico di rete, i flussi di rete, le code pf e le informazioni generali di sistema come CPU, memoria e utilizzo del disco. L’implementazione SNMP utilizzata da Firew4LL è bsnmpd, che per impostazione predefinita ha solo le informazioni base di gestione (MIB) disponibili ed è estesa da moduli caricabili. Oltre a fungere da demone SNMP, può anche inviare trappole a un server SNMP per determinati eventi. Variano in base ai moduli caricati. Ad esempio, le modifiche allo stato del collegamento di rete genereranno un trap se viene caricato il modulo MIB II.

Il servizio SNMP può essere configurato navigando in Servizi>SNMP.

Il modo più semplice per vedere i dati disponibili è eseguire snmpwalk contro il firewall da un altro host con net-snmp o un pacchetto equivalente installato. I contenuti completi dei MIB disponibili sono al di là della portata di questo libro, ma ci sono un sacco di stampe e risorse online per SNMP, e alcuni degli alberi MIB sono coperti in RFC. Ad esempio, le risorse Host MIB sono definite da RFC 2790.

SNMP e IPv6¶

Il demone bsnmpd attualmente non supporta IPv6.

Demone di SNMP¶

Queste opzioni dettano se e come verrà eseguito il demone SNMP. Per attivare il demone SNMP, selezionare Abilitare. Una volta selezionata Abilitare, le altre opzioni possono essere modificate.

Porta del polling Le connessioni SNMP vengono effettuate utilizzando solo i client UDP e SNMP predefiniti per l’utilizzo della porta UDP 161. Questa impostazione controlla quale porta viene utilizzata per il demone SNMP e il client SNMP o l’agente di polling deve essere modificato in modo che corrispondano.